#1508: Zooms beveiligings- en privacyproblemen, videoconferencing opties, Apple neemt Dark Sky over, gebruik een trackpad met een iPad, wat kan technologie doen voor de mensheid?

"Strange days have found us" zong Jim Morrison van de Doors, en we hebben een nummer van TidBITS dat daarbij past. We beginnen met het nieuws dat Apple de weerdienst en -app Dark Sky heeft gekocht, wat de markt voor weer-apps ongetwijfeld zal opschudden. Adam Engst deelt een koppeling naar een essay waarin wordt gevraagd hoe social-mediaplatforms hun overtuigingskracht ten goede kunnen gebruiken. Julio Ojeda-Zapata gaat in op de details van hoe trackpads en muizen werken met iPads met iPadOS 13.4. Glenn Fleishman rondt de aflevering af met een overzicht van videoconferentie-opties en een (momenteel) uitgebreide lijst privacy- en beveiligingsproblemen met de enorm populaire teleconferentiesoftware Zoom. Belangrijke uitgaven van Mac-programma's deze week zijn Pixelmator Pro 1.6, Apple Configurator 2.12, Little Snitch 4.5, Pages 10, Numbers 10 en Keynote 10, Carbon Copy Cloner 5.1.16, Fantastical 3.0.9, Banktivity 7.5 en Audio Hijack 3.7.

- Apple neemt weerdienst en -app Dark Sky over

- Hoe kan technologie voor de mensheid opkomen?

- De iPad krijgt volledige ondersteuning voor trackpad en muis

- Opties voor videoconferencing in tijden van corona

- Alle Zoom beveiligings- en privacyproblemen die we nu kennen, en wat je kan doen om jezelf er tegen te beschermen

- Volglijst: Mac App Updates

- ExtraBITS

De Nederlandse editie van TidBITS is een letterlijke vertaling van de oorspronkelijke Engelse versie. Daarom is het mogelijk dat een deel van de inhoud niet geldt in bepaalde landen buiten de VS.

Dit nummer werd uit het Engels vertaald door:

• Paul Bánsági

• Extra1

• Jos van den Berg

• Elmar Düren

• Dirk Paul Flach

• Henk Verhaar

• Renate Wesselingh

• Thierry Kumps

• Jos Poelmans

Verder werkten mee:

• Coördinatie: Renate Wesselingh

• Montage: Elmar Düren

• Eindredactie: Johan Olie, Sander Lam & Elmar Düren

Hoe je ons kunt bereiken kun je lezen op <de contactpagina>

Apple neemt weerdienst en -app Dark Sky over

[vertaling: JWB]

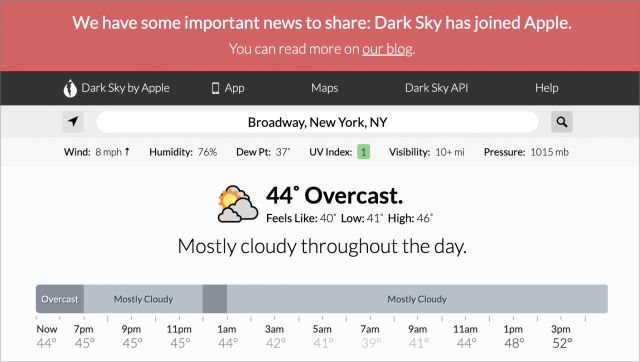

Apple heeft een overname gedaan van het superlokale weerbedrijf Dark Sky. We zijn al lang fans van zowel de app Dark Sky zelf, beschikbaar voor iOS en op internet (zie “Dark Sky 5 biedt superlokale weersvoorspellingen voor iOS”, 7 augustus 2015), als van apps die leunen op de Dark Sky-API. (Zie “Weerbericht van CARROT Weather: "Bewolkt met kans op sarcasme”, 22 januari 2018.) De gegevens van Dark Sky vallen op omdat ze nauwkeurig kunnen waarschuwen voor regen en ander guur weer, minuten voordat het gebeurt.

Hoewel we hopen dat deze overname de ingebouwde app Weather van de iPhone en de weersvoorspellingen van Siri een broodnodige oppepper zal geven, zijn er enkele ongelukkige bijwerkingen van de acquisitie door Apple:

- Weinig verrassend zijn de Android- en Wear OS-apps niet langer beschikbaar om te downloaden. Ze blijven werken tot 1 juli 2020 en abonnees zullen restitutie ontvangen.

- Apple is van plan de Dark Sky-API eind 2021 af te sluiten, wat slecht nieuws is voor de vele weer-apps die afhankelijk zijn van de uitstekende gegevens van Dark Sky.

- De Dark Sky-website blijft voorspellingen, weerkaarten en insluitingen aanbieden tot 1 juli 2020, maar blijft daarna actief om de API en iOS-app te ondersteunen.

De Dark Sky iOS-app blijft echter beschikbaar om te kopen en blijft werken, in ieder geval totdat Apple de functionaliteit ervan in iOS inbouwt.

Hoe kan technologie voor de mensheid opkomen?

[vertaling: JWB]

Tristan Harris en Aza Raskin van het Center for Humane Technology hebben een Medium-artikel geschreven waarin ze de radicale vraag stellen: “How can tech step up for humanity?” Ze denken vooral aan social-mediaplatforms zoals Facebook, LinkedIn en Twitter, die zich grotendeels hebben beperkt tot eenvoudige pogingen om betrouwbare informatie te verstrekken en actief schadelijke berichten te verwijderen. Dat zijn natuurlijk positieve stappen.

Maar pure informatie zal altijd moeten opboksen tegen de vele verraderlijke manieren waarop social-mediaplatforms worden gebruikt om gebruikers te overtuigen en te manipuleren. Kijk maar naar de rapporten uit het VK van mensen die zendmasten in brand steken vanwege belachelijke complottheorieën die beweren dat 5G draadloos op de een of andere manier verantwoordelijk is voor de verspreiding van het SARS-CoV-2 coronavirus. Het zou nuttig zijn om dergelijke berichten te verwijderen, maar nog meer om de geest van de virtuele brandstichters te veranderen.

Harris en Raskin suggereren verschillende manieren waarop sociale mediaplatforms veelgebruikte overtuigingsprincipes zouden kunnen gebruiken om het soort gedrag te versnellen dat nodig is om de verspreiding van het coronavirus te vertragen. Lees eens wat zij te zeggen hebben en discussieer mee: op welke andere manieren kunnen deze platforms de volksgezondheid ten goede komen op een moment dat het van zo'n cruciaal belang is?

Op vergelijkbare wijze hebben grote technologiebedrijven zoals Apple (zie de video van Tim Cook), Google en Microsoft zich buiten de social-mediaruimte gefocust op het doneren van geld en voorraden ter ondersteuning van de inspanningen van de openbare gezondheidszorg, het helpen verspreiden van basisinformatie en het laten draaien van hun systemen tijdens verkeersstijgingen van 10 tot 20 keer de normale omvang. Dat is allemaal goed, maar brengt het onze beste en slimste technische geesten echt daar waar ze de meeste impact kunnen hebben? Wat zou jij doen als je de leiding had over een van deze technische reuzen?

De iPad krijgt volledige ondersteuning voor trackpad en muis

[vertaling: JWB, LmR, DPF]

Apple heeft de iPad al lang gepositioneerd als een apparaat om echt werk gedaan te krijgen. Het bedrijf heeft dit argument de laatste jaren steeds nadrukkelijker naar voren gebracht, zelfs met een bijtende “Wat is een computer?”-pitch in een commercial waarin de productiviteit van de iPad wordt geprezen.

Toch verzette Apple zich koppig tegen het toevoegen van een voor de hand liggende interactiemethode, ondersteuning voor trackpad en muis, ondanks verzoeken van gebruikers. Zonder een dergelijke mogelijkheid schoot de iPad tekort als het alternatief voor een notebook dat Apple het beweerde te zijn.

Vorig jaar voegde Apple rudimentaire ondersteuning voor aanwijsapparaten toe aan iPadOS, maar positioneerde het bedrijf dit als een toegankelijkheidsfunctie.

Dit jaar gaat Apple er helemaal voor. Met iPadOS 13.4 introduceert het bedrijf robuuste, universele trackpad- en muisondersteuning die veel van de Mac overneemt, maar er op allerlei manieren een nieuwe draai geeft.

Compatibiliteit met apparaten en randapparatuur

Ten eerste is iPadOS 13.4 compatibel met de volgende iPad-modellen:

- Alle iPad Pro-modellen

- iPad Air (2e generatie en later)

- iPad (5e generatie en later)

- iPad mini (4e generatie en later)

Al deze modellen werken met iPadOS 13.4's trackpad- en muisondersteuning, die op zijn beurt volledig compatibel is met Apples huidige Magic Trackpad 2 en Magic Mouse 2. Apple zegt dat het ook werkt met het originele Magic Trackpad en Magic Mouse, maar geen van beide oudere apparaten ondersteunen multi-touchbewegingen. Muizen van derden die via bluetooth of USB zijn aangesloten werken ook, evenals, naar verluidt, trackpads van derden, maar ik had er geen om te testen. Ik vermoed dat ook die geen multi-touchbewegingen zullen ondersteunen.

Verder heeft Apple een dure iPad Pro-toetsenbordbehuizing aangekondigd, het Magic Keyboard voor iPad Pro, dat een trackpad bevat. (Zie “Het is St. Juttemis: De nieuwe iPad Pro van Apple ondersteunt trackpads”, 18 maart 2020.) Het accessoire, dat in mei uitkomt, zal werken met alle versies van de 11 inch-iPad Pro en de derdegeneratie- en latere versies van de 12,9 inch-iPad Pro.

Andere fabrikanten van accessoires, zoals Logitech en Brydge, volgen dit voorbeeld en brengen iPad-toetsenbordbehuizingen uit met ingebouwde trackpads die werken met iPadOS 13.4.

Ik vind dit allemaal opwindend, omdat ik in de loop der jaren veel pogingen heb gedaan om iPads in werksituaties te gebruiken, maar ik stopte vaak met mijn experimenten vanwege de beperkingen van het platform ten opzichte van traditionele computers. Gebrek aan ondersteuning voor aanwijsapparaten was zo'n tekortkoming van de iPad die me, nou ja, tegenhield.

Een geheel nieuw soort cursor

Apple heeft duidelijk goed nagedacht over hoe trackpad- en muisondersteuning op de iPad een geheel eigen persoonlijkheid moet hebben. Om te beginnen ziet de cursor er anders uit. Het is geen traditioneel pijltje of een wijzende hand. In plaats daarvan is de standaardstatus een kleine, doorschijnende cirkel die bedoeld is om een ronde vingertop op te roepen. Bovendien verandert de cursor afhankelijk van hoe hij wordt gebruikt en waar hij is geplaatst. Bijvoorbeeld:

- De schaduw verschuift subtiel afhankelijk van de achtergrond: donkerder op een lichtere achtergrond, lichter op een donkerdere achtergrond. De Mac-aanwijzer is zwart met een witte rand, ongeacht de achtergrond.

- Hij verandert in een verticale I-balk wanneer je over tekst zweeft, zodat je woorden kunt invoegen en markeren. Bij het verplaatsen van tekst verandert de cursor weer in een cirkel.

- Wanneer je over een knop of een ander interface-element zweeft, wordt de cursor een rechthoek die de bediening op het scherm omhult en benadrukt wat een tik zou beïnvloeden.

- Wanneer je over een app-pictogram op het startscherm zweeft, verdwijnt hij tijdelijk, maar wordt het pictogram enigszins vergroot ten teken dat je op de juiste plaats bent voor een tik of hard drukken.

- Hij verandert onder bepaalde omstandigheden in richtingspijlen, bijvoorbeeld wanneer je het formaat van kolommen of rijen in een spreadsheet wijzigt. (Deze is niet uniek, ongeveer hetzelfde gebeurt op een Mac.)

[Noot van de redactie: Apple gebruikt de term "cursor" in zijn marketingmateriaal voor deze iPadOS-functie, dus we volgen het voorbeeld in dit artikel, hoewel de Apple-stijlgids vrij duidelijk is over het niet gebruiken van het woord "cursor": "Niet gebruiken bij het beschrijven van de macOS- of iOS-interface; gebruik invoegpunt of aanwijzer, afhankelijk van de context." We proberen Apple te vragen of het gebruik van cursor een vergissing was of een stijlverandering. -Adam]

De Magic Trackpad 2 instellen

Ik heb het grootste deel van mijn tests uitgevoerd met een Magic Trackpad 2. Het koppelen van de trackpad met mijn 11 inch-iPad Pro werkte zoals verwacht in "Instellingen > Bluetooth", waar ik de trackpad zag verschijnen onder 'Andere apparaten', het selecteerde en op een koppel-knop tikte om te bevestigen. Ik had mijn trackpad ook op de iPad kunnen aansluiten met een Lightning-kabel.

Toen ik de trackpad eenmaal aan de praat had, sleepte ik een minuut lang vrolijk de cursor heen en weer over mijn iPad Pro-scherm, net zoals ik lang geleden deed toen ik voor het eerst een Mac gebruikte, met de destijds nieuwe functionaliteit van aanwijzen en klikken.

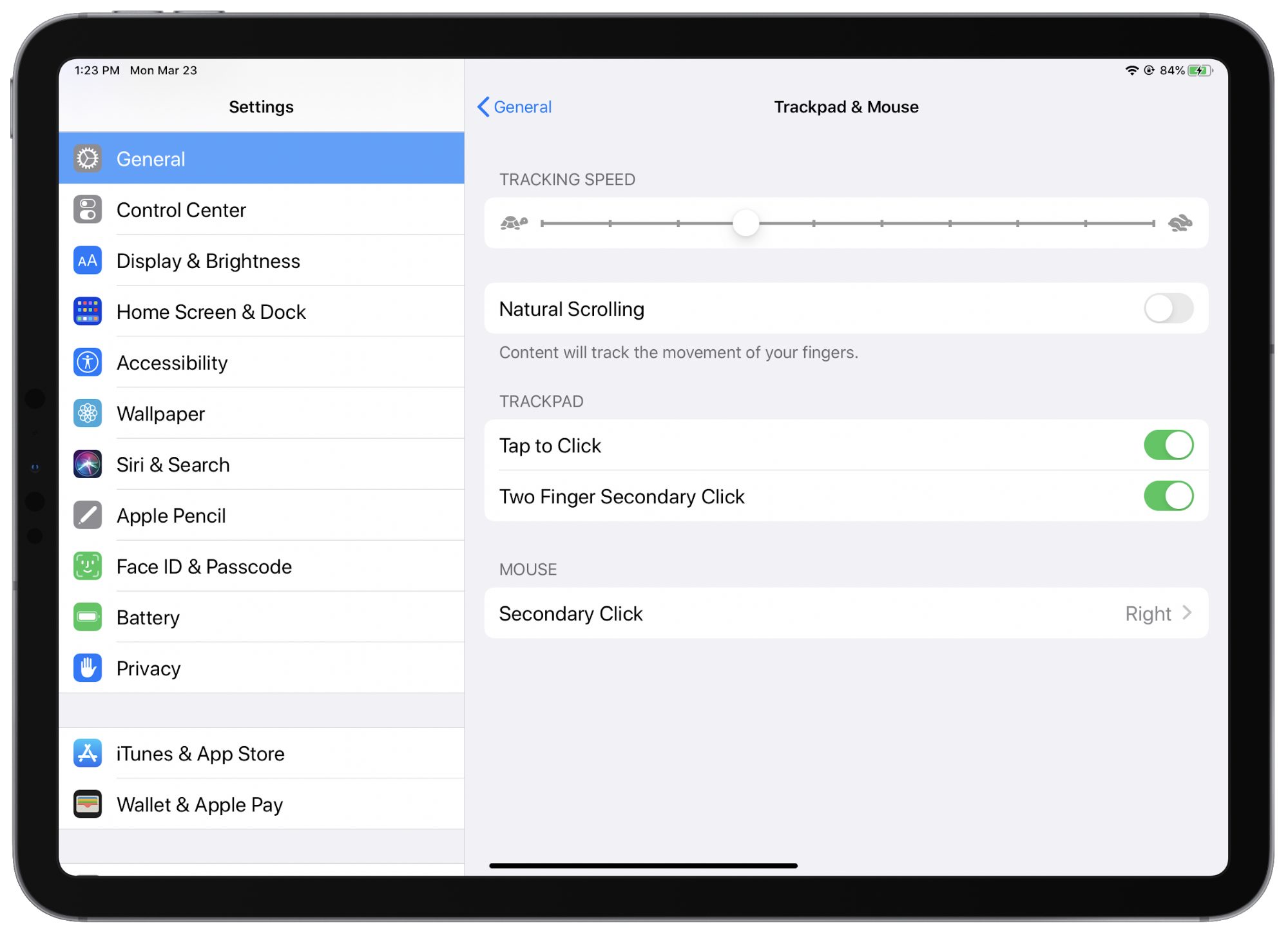

Trackpad-gedrag is aanpasbaar, net als op een Mac, maar opties zijn verspreid over Instellingen in plaats van geconsolideerd op één plek.

Ga naar "Instellingen > Algemeen > Trackpad" en je kunt de tracksnelheid aanpassen, "natuurlijk" scrollen in- en uitschakelen en ervoor kiezen om 'Tikken om te klikken' en 'Secundair klikken met twee vingers' te gebruiken. (Opmerking: 'Trackpad' wordt weergegeven als 'Trackpad en muis' als je ook een muis hebt ingesteld. Ik kom zo bij de muisondersteuning.)

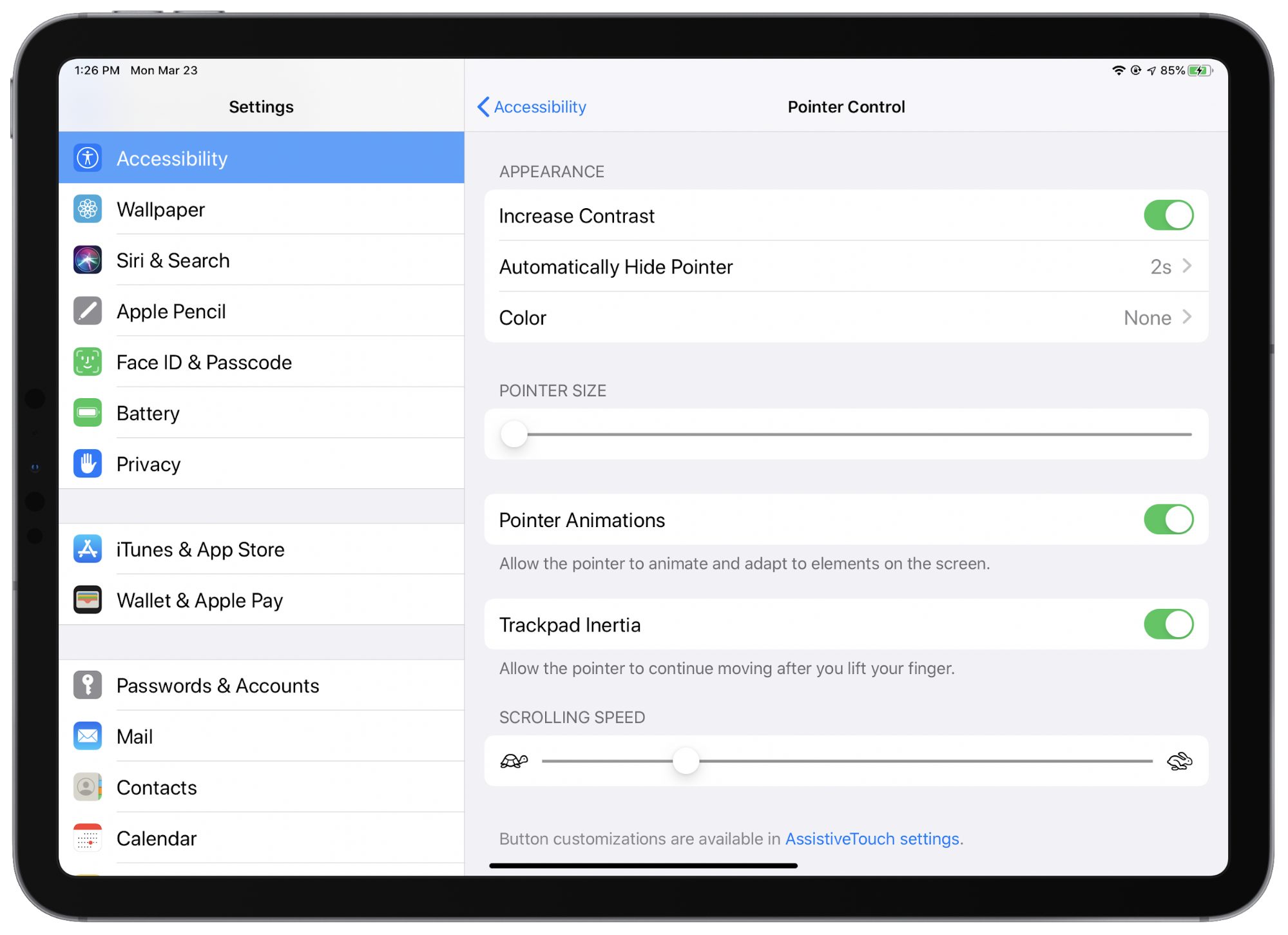

Je kunt aanvullende instelmogelijkheden vinden onder "Instellingen > Toegankelijkheid > Aanwijzerbediening". Hier kun je de traagheid van de trackpad aanpassen, het uiterlijk van de cursor (kleur, grootte, mate van doorschijnendheid) en hoe lang deze bij inactiviteit op het scherm zichtbaar blijft. Je kunt ook voorkomen dat de cursor animeert en zich aanpast aan elementen op het scherm, zoals hierboven beschreven, als je een meer traditionele en statische aanwijservaring wilt.

Trackpad-gebaren op de iPad

Voor normaal gebruik ga je gewoon met je vinger heen en weer op de trackpad en druk je om te klikken, net als wanneer je met je vinger op het scherm van de iPad tikt.

Het wordt pas echt leuk als je trackpad-gebaren gaat gebruiken, die in veel gevallen dezelfde zijn als of lijken op degene die je met je vinger op het iPad-scherm gewend bent te gebruiken. Andere werken weer net als degene die je kent van de trackpad van je Mac.

Eén vinger

Met één vinger beweeg je de cursor:

- naar de onderkant van het scherm om vervolgens tegen de rand te drukken (als er een app op het scherm staat) en het Dock op te roepen. Met een tweede kleine beweging ga je terug naar het thuisscherm. Maar maak je een kleine beweging en houd je die vast, dan open je de appkiezer.

- naar de onderkant van het scherm totdat hij aan de thuis-indicator op een iPad Pro met Face ID vastklikt. Klik erop om alle apps te verbergen en het beginscherm en de Dock naar voren te halen.

- naar de onderkant van het scherm (op het beginscherm) om dan tegen de rand te duwen en de appkiezer te openen.

- naar de rechter bovenhoek om vervolgens op de batterij-indicator te klikken en het Bedieningspaneel te openen. Je kunt ook naar de rechter bovenhoek bewegen en dan een kleine beweging naar boven maken om het bedieningspaneel te krijgen.

- naar de linker bovenhoek om vervolgens op de datum te klikken en het berichtencentrum te openen. (De datum verschijnt alleen als het tijd- en datumscherm van de Vandaag-weergave niet op het beginscherm weergegeven wordt. Scrol naar beneden in Vandaag-weergave of ga naar een ander beginscherm om de datum in de linker bovenhoek te zien.)

- naar de rechterzijde van het scherm om dan tegen de rand te duwen en openstaande Slide Over-apps naar voren te halen. (Dit werkt alleen als je in een app zit.) Je herhaalt dit om het Slide Over-venster te verbergen.

- naar de bovenkant van het scherm om vervolgens tegen de rand te duwen voor het berichtencentrum.

- naar een app-icoon om daarna te klikken en vast te houden voor een Snelle taken-menu. Blijf vasthouden en de app-icoontjes gaan wiebelen. Je kunt nu het beginscherm bewerken.

- naar een app in het Dock om vervolgens te klikken, vast te houden en te slepen om het in Slide Over of naast een andere app in Split View te plaatsen.

- op tekst om dan eenmaal, tweemaal, driemaal te tikken of te tikken en slepen om de cursor in te voegen, woorden te selecteren, alinea's te selecteren of teksten te verplaatsen.

Er zijn nog meer multi-touchgebaren mogelijk als je meer vingers gebruikt, net zoals dat direct op het iPad-scherm kan.

Twee vingers

Met twee vingers kun je:

- naar links of rechts vegen om te wisselen van beginschermen.

- naar links of rechts vegen om te wisselen van appkiezer-scherm.

- klikken of tikken voor contextuele informatie (zoals op een app voor een Snelle taak of op een Safari-koppeling voor een voorvertoning van de webpagina).

- knijpen om in en uit te zoomen bij apps die dit ondersteunen (zoals foto- en kaarten-apps).

- verticaal scrollen door documenten en webpagina's.

- naar links of rechts vegen in Safari om een pagina verder of terug te bladeren.

- naar links vegen om terug te gaan in ingebedde menu's, zoals teruggaan uit Instellingen > Algemeen > Trackpad.

- een snelle veegbeweging maken met een app (naar onder of boven, afhankelijk van hoe je natuurlijk scrollen hebt ingesteld) in de appkiezer om hem geforceerd af te sluiten.

- een snelle veegbeweging maken op een melding (naar onder of boven) om deze te verbergen. (Je kunt een melding ook in het berichtencentrum naar links of rechts vegen om de gebruikelijke instellingsmogelijkheden te krijgen.)

- snel verticaal vegen op het beginscherm (naar onder of boven) om Spotlight op te roepen.

Drie of vier vingers

Met drie of vier vingers kun je:

- naar links of rechts vegen om tussen open apps te schakelen.

- naar links of rechts vegen op een Slide Over-paneel om te schakelen tussen de apps daarop.

- naar boven vegen op het Slide Over-paneel om alle beschikbare apps daar te zien. (Je kunt apps snel wegvegen met twee vingers als je met die apps klaar bent.)

- naar boven vegen om naar het beginscherm te gaan vanuit een app of het berichtencentrum, naar het eerste beginscherm te gaan als je op een tweede zit of het wiebelen van icoontjes te stoppen als je het beginscherm bewerkt.

- naar boven vegen en even vasthouden (of langzamer naar boven vegen) om de appkiezer te openen.

Vijf vingers

Tot zover ik weet is er maar één vijfvingergebaar:

- naar binnen knijpen met alle vijf je vingers om de appkiezer te openen.

Apples Craig Federighi doet het de basisgebaren prima voor in een video die aan een paar tech-journalisten was gestuurd. Je kunt hem zien in dit artikel op The Verge.

De Magic Mouse (of een andere muis) gebruiken

Apples aanwijs-inspanningen zijn altijd op trackpads geconcentreerd geweest, hetgeen overeenkomt met de aandacht waarmee zij de in hun laptops ingebouwde trackpads hebben overladen.

Apple heeft echter ook een best fatsoenlijke ondersteuning ingebouwd voor de Magic Mouse 2 en muizen van andere fabrikanten. Je verbindt via bluetooth of USB (direct op de iPad, zonodig met een adapter of indirect via een hub of dock).

Het instellen gaat een beetje anders dan bij een trackpad. Ga naar Instellingen > Algemeen > Trackpad & Muis en frunnik wat aan de aanwijzer-snelheid en natuurlijk scrollen, net als voorheen. Maar onderaan is een mogelijkheid om secundair klikken toe te kennen aan ofwel de rechter, ofwel de linker muisknop. (De oorspronkelijke Magic Mouse krijgt deze mogelijkheid ook.)

Extra muis-instellingen zijn diep weggestopt. Ga naar Instellingen > Toegankelijkheid > Aanwijzer zoals voorheen, en pas de instellingen aan zoals je zou doen bij een trackpad. Dat scherm laat je ook weten dat de “knoppen-aanpassingen beschikbaar zijn in de AssistiveTouch instellingen”. Klik op de koppeling om daarnaartoe te gaan.

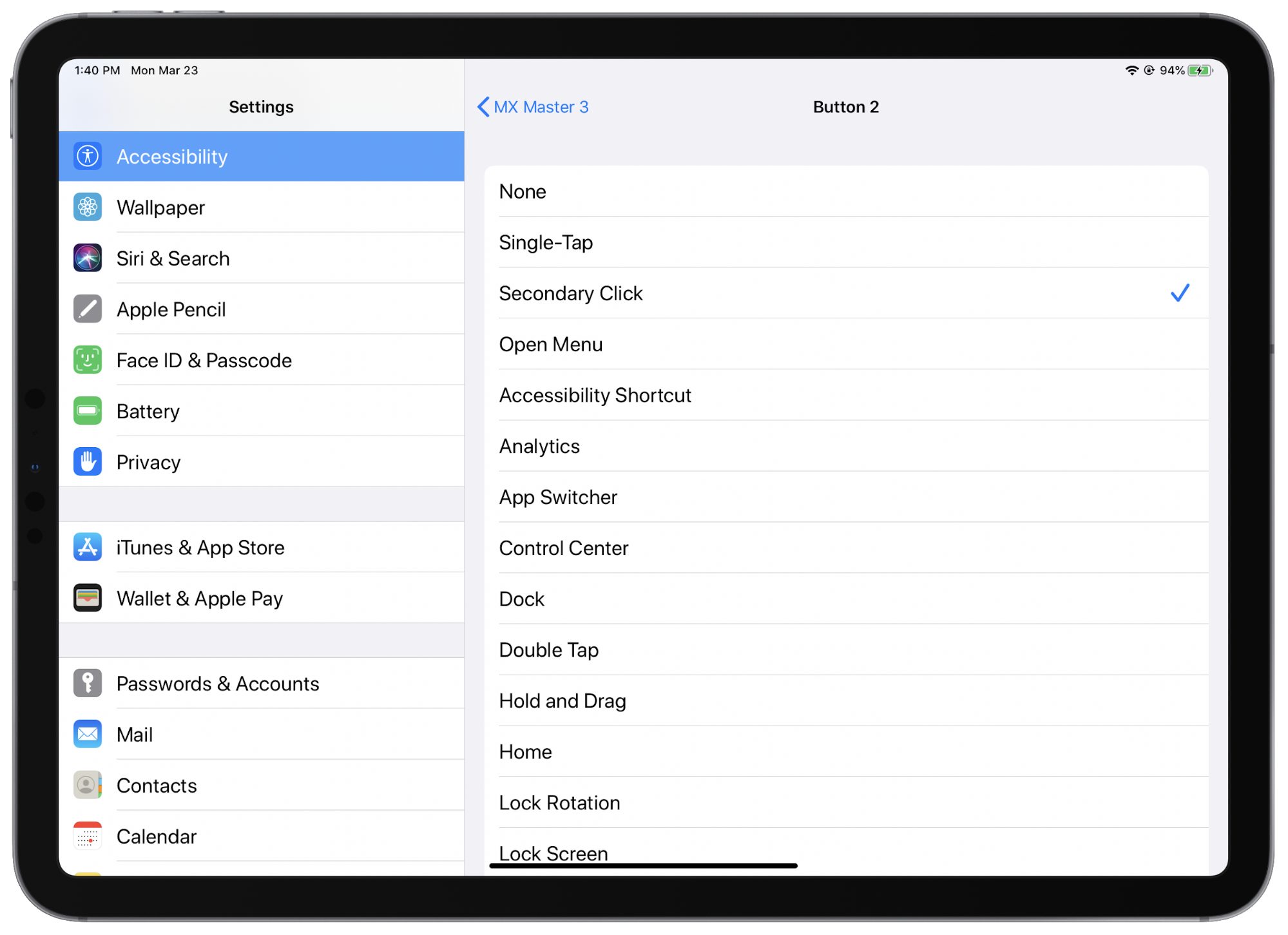

Bij AssistiveTouch kun je de functies van je muisknoppen instellen, van de aanraakvlakken van de Magic Mouse 2 tot apparaten als de Logitech MX Master 3 die een flink blok vol knoppen en scrolwielen is.

Selecteer een van de gekoppelde apparaten. Dan zie je dat er basisfuncties zijn toegekend aan één of meer knoppen, maar als je extra functies wilt toekennen, klik je op Stel extra knoppen in. Via een dialoogvenster wordt je gevraagd om een knop in te drukken die je wilt bewerken. Zodra je dit doet, verschijnt er een lange lijst met functies. Kies er één en herhaal dit voor alle knoppen (inclusief scrolwieltjes op sommige muizen waarmee je kunt klikken).

De Magic Mouse 2 werkt beter met iPadOS 13.4 dan traditionele muizen, omdat het aanraakvlak het een beetje op een trackpad doet lijken dat enkele gebaren ondersteunt. Met snelle veegbewegingen met je vinger kun je verticaal door documenten en webpagina's scrollen en horizontaal door beginscherm-weergaven, pagina's in webbrowsers en nieuws-apps en dergelijke. Je kunt met de cursor ongeveer in het midden van het beginscherm ook snel vegen om Spotlight te openen.

Andere functies zijn algemener en kunnen door iedere muis worden gedaan. Ieder trackpadgebaar waarmee je de cursor naar de rand beweegt en dan een klein tikje geeft, zou op alle apparaten moeten werken.

Maar er zijn een aantal variaties die alleen met een muis werken. Als je in een app zit, kun je de appkiezer oproepen door de cursor naar de onderrand van het scherm te en op de thuis-indicator te brengen (op een iPad Pro met Face ID) en vervolgens naar boven te vegen. Ik weet niet of er een soortgelijk gebaar is voor iPads met Touch ID.

Het is misschien niet verassend dat ik wat rariteiten tegenkwam. Met mijn Logitech-muis heb ik een keer meegemaakt dat de cursorbeweging af en toe zo schokkerig was dat de muis in principe onbruikbaar was, en alleen door de iPad te herstarten kon ik dit oplossen.

Eindelijk een laptop-alternatief?

Trackpad- en muis-ondersteuning is een enorme stap voorwaarts om van de iPad het productiviteits-apparaat te maken dat ik altijd wilde dat het was.

Samen met bluetooth-ondersteuning voor toetsenborden (ik gebruik een standaard draadloze Magic Keyboard 2) betekent dit onder andere dat ik de iPad niet meer zo dichtbij hoef te houden als ik erop werk, wat soms oncomfortabel is. Nu kan ik de iPad verder naar achteren op mijn bureau en op ooghoogte zetten, zodat ik ook ergonomisch veiliger werk. Er is voor dit doel een keur aan statieven van derden beschikbaar. Ik gebruik mijn Super Stump, die wordt verkocht als een schoot-statief maar het ook prima doet op een werk-oppervlak.

De mogelijkheid om een iPad los te hebben van een toetsenbord en trackpad voelt als een enorme verandering. Ik zie me nu eindelijk de iPad gebruiken als mijn primaire productiviteits-apparaat, zoals de computer die ik gebruik als web-redacteur bij St. Paul Pioneer Press. Ik doe pogingen geheel op de iPad over te stappen en die gaan redelijk goed, hoewel het even zal duren voordat alles helemaal natuurlijk zal aanvoelen.

Maar de ondersteuning door de iPad van trackpad en muis is nog jong en de scherpe kantjes zullen nog gepolijst moeten worden. Veel apps zijn nog niet helemaal compatibel met iPadOS 13.4. Dit betekent onder andere dat het vermogen van de cursor om te veranderen (van cirkel naar een invoeg-I naar doorzichtig vierkant, enzovoorts) in dergelijke apps nog niet aanwezig is. Erger nog, sommige websites zijn amper bruikbaar. De schuiven op de YouTube-site, bijvoorbeeld, reageren niet op cursorbewegingen.

Hoewel ik nog geen Magic Keyboard voor iPad Pro of een vergelijkbaar toetsenbord voor de iPad tot mijn beschikking heb gehad, moet ik toegeven dat ik wat skeptisch ben over zulke kleine trackpads. Ze lijken op de trackpads die je vindt op de toetsenbordhoezen voor de Surface-tablets van Microsoft, en daar ben ik nooit van onder de indruk geweest. Toegegeven, er is niet veel ruimte op het Magic Keyboard, maar de enorme trackpads op de laptops van Apple vind ik erg aantrekkelijk.

Ik vermaak me echter wel enorm met mijn iPad Pro met de Magic Keyboard 2 voor me, de Magic Trackpad 2 aan de linkerkant, en de Magic Mouse 2 rechts. Het is gewoon magie.

Opties voor videoconferencing in tijden van corona

[vertaling: DPF]

Videoconferencing is totaal niet nieuw. TidBITS schreef er al voor het eerst over in 1994 (zie “The Flexible FlexCam,” 18 juli 1994. In dit artikel besprak Adam Engst de mogelijkheid van een videoshow op internet, meer dan tien jaar voor de start van YouTube. Maar een technologie waarvoor je ooit gespecialiseerde kamers, een AV uitrusting en telecommunicatie apparatuur nodig had—en gehypet werd als de toekomst van zaken doen omdat het een eind zou maken aan dure, tijdsintensieve reizen—is nu niet meer dan een onderdeel van de gereedschapskist voor professioneel en persoonlijk gebruik.

Vervolgens stak het coronavirus de kop op en opeens was iets dat leuk was om te gebruiken, efficiënt voor thuiswerkers en teams op afstand, en effectief voor sommige vormen van afstandsonderwijs, essentieel voor bedrijven om hun werk te kunnen blijven doen, voor scholen om onderwijs te kunnen blijven geven en voor vrienden en familie om in contact te kunnen blijven.

Waarschijnlijk ben je de afgelopen weken al flink met videoconferencing in de weer geweest. Maar als je nog steeds op zoek bent naar de verschillen tussen platforms—en daar ben je absoluut niet de enige in—zal dit artikel helpen met het beantwoorden van veel van je vragen.

Laten we kijken naar een aantal populaire opties, en beginnen met systemen die gratis zijn of een gratis instapmogelijkheid hebben. Ik ga allereerst in detail op die systemen in. In het laatste deel van dit artikel ga ik kort in op een aantal betaalde systemen, met zowel alleenstaande diensten die relatief goedkoop zijn en systemen waar je organisatie misschien al een abonnement op heeft.

Het is belangrijk om op te merken dat je misschien geen keuze hebt welke tool je voor videoconferencing gaat gebruiken. Je bedrijf of werkgroep heeft misschien wel een keuze gemaakt voor een bepaald platform. In het geval van vrienden en familie zit je vaak vast aan de techniek die een ander al gebruikt of geïnstalleerd heeft, of waarin je anderen mee kunt krijgen. Je zult ook bijna altijd meerdere tools moeten gebruiken voor meerdere groepen.

Bij iedere dienst geef ik een overzicht van de belangrijkste kenmerken.

FaceTime

Het gratis FaceTime van Apple werkt alleen op de Mac, iPhone, iPad en iPod touch (plus als FaceTime Audio op de Apple Watch)—er is ook geen web client. Iedereen gebruikt de FaceTime app die bij de apparaten geleverd wordt. Als bij je groep niet iedereen Apple-apparatuur gebruikt gaat FaceTime niet werken, dus dan kun je het volgende deel overslaan.

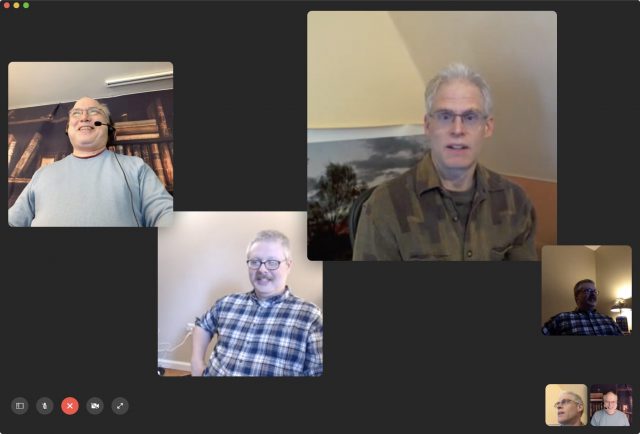

Als je recentelijk geen FaceTime hebt gebruikt, weet je misschien niet dat Apple de beperking op FaceTime heeft opgeheven. Eerst kon je voor video alleen maar een-op-een gesprekken voeren, en in het geval van audio met maximaal negen personen. Met ingang van december 2018 hebben FaceTime-groepsgesprekken een limiet van 32 mensen, zowel voor audio als voor video. Je hebt misschien ook gehoord dat FaceTime-groepsgesprekken last hadden van een enorme privacy bug waardoor Apple FaceTime-groepsgesprekken in januari 2019 uitschakelde; het probleem is opgelost in februari 2019 (zie “Apple verhelpt FaceTime-groepsbug en belooft bug-rapportageproces te verbeteren,” 1 februari 2019).

Alle iOS apparaten moeten gebruik maken van iOS 12.1.4 of nieuwer (of iPadOS) en Mac gebruikers moeten macOS 10.4.3 Mojave of nieuwer gebruiken. Echter, niet alle iOS apparaten die compatibel zijn met iOS 12.1.4 kunnen videogesprekken aan. Apple houdt een lijst bij maar apparaten die in de laatste vijf jaar verschenen zijn zouden moeten werken. Als de hardware ouder is maar wel iOS 12.1.4 aan, kan kun je deelnemen aan een FaceTime-groepsgesprekken in alleen-audio modus.

FaceTime-groepsgesprekken is een van de eenvoudigste opties voor videoconferencing, deels omdat je het niet hoeft te installeren. Maar het heeft ook de minste mogelijkheden. Je kunt geen schermen delen, of een presentatie, en het heeft geen extra mogelijkheden voor een moderator. Degene die het gesprek opzet kan niet meer dan anderen en niemand kan het geluid bij anderen afzetten of andere mogelijkheden aanzetten. Ook kan iedereen extra deelnemers toevoegen.

Apple biedt niet de mogelijkheid om een URL te delen die je kunt gebruiken om aan een gesprek deel te nemen, wat bij alle andere diensten wel kan. Je moet in plaats hiervan voor een gesprek uitgenodigd worden. Je kunt mensen ook niet uit een gesprek verwijderen, wat handig kan zijn als je per ongeluk een verkeerd contact uitnodigt, of als iemand niet opneemt-in dat geval blijft het bijbehorende icoon zichtbaar. De enige optie die je dan hebt is om het gesprek te beëindigen en een nieuw gesprek te beginnen met de juiste mensen. (Natuurlijk kunnen mensen een gesprek wel zelf verlaten.)

FaceTime-groepsgesprekken hebben ook geen optie om gesprekken op te nemen. Als dat handig is voor een bedrijfsvergadering, een les of wat dan ook, kun je wel opnametools van iOS en macOS gebruiken:

- In iOS open je Instellingen > Bedieningspaneel > Pas regelaars aan. Voeg Schermopname toe aan de lijst met regelaars door op het groene plus symbool te klikken naast de naam. In FaceTime-groepsgesprekken veeg je vervolgens omhoog om het Bedieningspaneel te tonen en tik je op de knop voor opnamen.

- In macOS start je QuickTime Player. Kies Archief > Nieuwe schermopname. Kies de juiste input voor je microfoon uit het trekmenu naast de rode opneemknop. Klik vervolgens op de opnameknop, trek een selectievierkant om het FaceTime venster en klik op Neem op. Gebruik de speciale opnameknop in het systeemmenu om de opname te stoppen.

Dit werkt overigens ook voor andere diensten, of zij nu zelf opnamediensten aanbieden of niet.

Hoewel FaceTime niet de slimme mogelijkheid van Zoom heeft om een andere achtergrond te gebruiken—Apple zou het kunnen toevoegen, gezien de ervaringen van het bedrijf met augmented reality—heeft het veel andere mogelijkheden te bieden in iOS en iPadOS: Animoji (je gezicht vervangen met een geanimeerde tekening), videofilters, vormen, stickers voor activiteiten en Memoji- en emojistickers. Kinderen zullen waarschijnlijk de effecten van FaceTime waarderen.

Een opvallend nadeel van FaceTime-groepsgesprekken is dat de gezichten van mensen voortdurend zweven en bewegen, gebaseerd op wie op dat moment spreekt. Daar kun je duizelig of zelfs misselijk van worden. Voor zover wij konden zien kun je dat niet uitschakelen, zelfs niet door Verminder beweging aan te zetten in Systeemvoorkeuren > Toegankelijkheid > Beeldscherm.

Voor presentaties biedt Apple een mogelijkheid waarvan ik nog niet eerder gehoord had: Keynote Live. Daarmee kun je een Keynote presentatie naar maximaal 100 personen 'versturen', zodat ze live mee kunnen kijken. Dat kan zowel met de Keynote app als met je browser en er is geen speciale software of account nodig voor de gebruikers. Er is echter geen audio of video component, geen interactieve chat en geen manier om een vraag te stellen aan de presentator; dat moet allemaal via aparte kanalen dus daar zou je Zoom voor kunnen gebruiken (hierna verder beschreven).

Overzicht van FaceTime:

- Platforms: macOS, iOS, iPadOS

- Maximum aantal videodeelnemers: 32

- Schermdeling: Nee

- Moderatiemogelijkheden: Geen

- Extra's: Coole effecten en stickers in de iOS en iPadOS versie

Google Hangouts

Google Hangouts lijkt voor meer mensen een optie dan FaceTime, Skype of Zoom omdat Google niet vraagt om een app te downloaden en te installeren en in veel gevallen zelfs geen plug-in. Iedereen moet een Google account hebben en daarop ingelogd zijn maar die is gratis en veel mensen hebben er al een. Hangouts ondersteunt macOS, Windows, iOS, Android en Chrome (gebruikt op Chromebooks) en daarnaast Ubuntu en Debian-gebaseerde distributies van Linux.

Dit is wat deelnemers nodig hebben:

- Google Chrome of Mozilla Firefox op een computer met macOS, Windows of ChromeOS: Geen plug-in nodig. Hangouts gebruikt een webcomponent in beide browsers voor videoconferencing. (Een optionele Chrome extensie voegt extra mogelijkheden toe.)

- Safari (macOS) of Internet Explorer (Windows) op een computer: Download de plug-in, maar videoconferencing vindt nog steeds plaats binnen de browser. Je hoeft geen extra software te starten.

- Mobiele apparaten: Download de iOS of Android Hangouts app.

De consumentenversie van Google Hangouts biedt audio, video en schermdeling, en een mogelijkheid voor het versturen van tekstberichten. Tot 25 mensen kunnen deelnemen aan een videogesprek. Net zoals bij FaceTime zijn er geen mogelijkheden voor moderators en je kunt vanuit Hangouts niet het gesprek opnemen. Iedereen kan mensen uit een gesprek verwijderen, inclusief diegene die het gesprek startte, wat ons een ontwerpfout lijkt. En in onze ervaringen kon je niet meer terugkomen zodra je uit een gesprek verwijderd werd.

De gebruikersvriendelijkheid van Google Hangouts is verschrikkelijk. We waren soms tijden bezig om uit te vogelen hoe je een bepaalde taak moest uitvoeren—en dan bleek soms ook nog dat Google blijkbaar bepaalde mogelijkheden van eerdere versies verwijderd had. Er ontbreken ook mogelijkheden die wel in andere pakketten aanwezig zijn, zoals de mogelijkheid om meerdere streams van andere deelnemers tegelijkertijd te zien. Gek genoeg (en dat is anders dan bij Skype) is de chat van een videogesprek volkomen los van het gesprek in de hangout, als dat gesprek gestart wordt uit een bestaande hangout. We vonden Hangouts erg beperkt in vergelijking met de concurrentie en dat je dit alleen zou moeten gebruiken als de groep dat graag wil.

De reden voor deze zwakheid wordt duidelijk als je hulp zoekt voor het gebruik van Google Hangouts. Google scheidt sneller nieuwe diensten uit dan konijnen kunnen fokken: ontelbare overlappende producten met onduidelijke overgangsperioden en vrijwel identieke namen. Voor de zakelijke wereld biedt Google nu het iets aangepaste Hangouts Chat voor chat-opties en Hangouts Meet voor videoconferences. Hangouts is nu dus verdeeld in twee aparte producten.

Voor consumenten zijn deze twee diensten nu samengevoegd als het bekende “Google Hangouts” en voor gebruikers van de G Suite als “Classic Hangouts.” Dat is pijnlijk, want de dienst handelt chat in een videosessie en los van een videosessie als twee aparte dingen. Google is van plan om het videodeel in juni 2020 geheel uit het Chat deel van G Suite te verwijderen—tenminste, voor de crisis was dat zo. (En dan hebben we het nog niet eens over Google Duo, een videoconferencing-app alleen voor smartphones. Ai, toch genoemd. Doe alsof het niet bestaat, dat doet Google per slot van rekening ook.)

Het gevolg van deze verschillende diensten is dat als je ondersteuning zoekt voor Google Hangouts je bijna altijd hulp vindt voor gebruikers van G Suite business. Computerworld beschreef de situatie in een artikel in januari 2020 met de toepasselijke naam, “Welcome to Hangouts Hell.”

Overzicht van Google Hangouts:

- Platforms: Ieder groot platform, inclusief ChromeOS, en de meeste most webbrowsers

- Maximum aantal deelnemers: 25

- Schermdeling: Ja

- Moderatiemogelijkheden: Mensen kunnen uit een gesprek verwijderd worden, waarna ze niet kunnen terugkeren

- Extra's: Geen

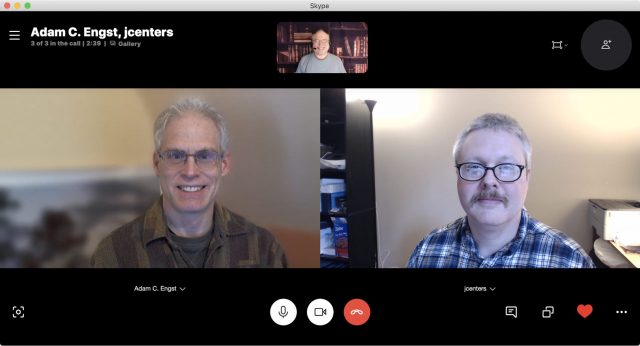

Skype

Skype bestaat al sinds 2003 en is het bestaan begonnen als een Voice-over-IP gespreksdienst en heeft sinds die tijd drie verschillende eigenaars gehad. Microsoft is de eigenaar sinds 2011 en lijkt het nodig te vinden om de interface van de app regelmatig te veranderen, waardoor bedieningspanelen kriskras over de interface verschuiven en van functie veranderen. Skype is ook overgestapt van een tekst, audio, video en schermdelingapp voor consumenten naar iets dat een hybride is van persoonlijk en zakelijk gebruik.

Skype laat tot 50 mensen deelnemen aan een videoconferentie en kent ook mogelijkheden voor schermdeling. Je kunt ook met alleen audio deelnemen. (Op de site van Microsoft vind je ook toespelingen op een zakelijke versie, maar het bedrijf stuurt die mensen door naar Teams; zie de betaalde opties later in dit artikel.)

Skype is beschikbaar als een aparte app voor alle bekende platforms, inclusief de nodige varianten van Linux. Er is ook een versie als browser plug-in voor Google Chrome en Microsoft Edge. Het is zelfs beschikbaar voor Amazon Echo apparaten met een scherm en voor de Xbox One van Microsoft.

Skype is gratis voor het gebruik voor internetgebaseerde audio- en videogesprekken. Om zo'n sessie te starten heb je een een Microsoft Live account (gratis) nodig om in de Skype app te kunnen. Microsoft Live accounts zijn niet ongebruikelijk, zeker niet voor mensen die Windows gebruiken of geïnvesteerd hebben in de Office suite van Microsoft, maar onder Mac gebruikers zijn ze wellicht wat minder dik gezaaid dan Google accounts.

Als Skype gebruikt wordt met een persoonlijk account zijn er geen moderatiemogelijkheden, noch kun je dan opnames maken vanuit de app.

Je kunt overstappen naar een videosessie na het starten van een chatsessie, door te klikken op de videoknop (of een audiogesprek door te klikken op het icoon van een telefoonhoorn).

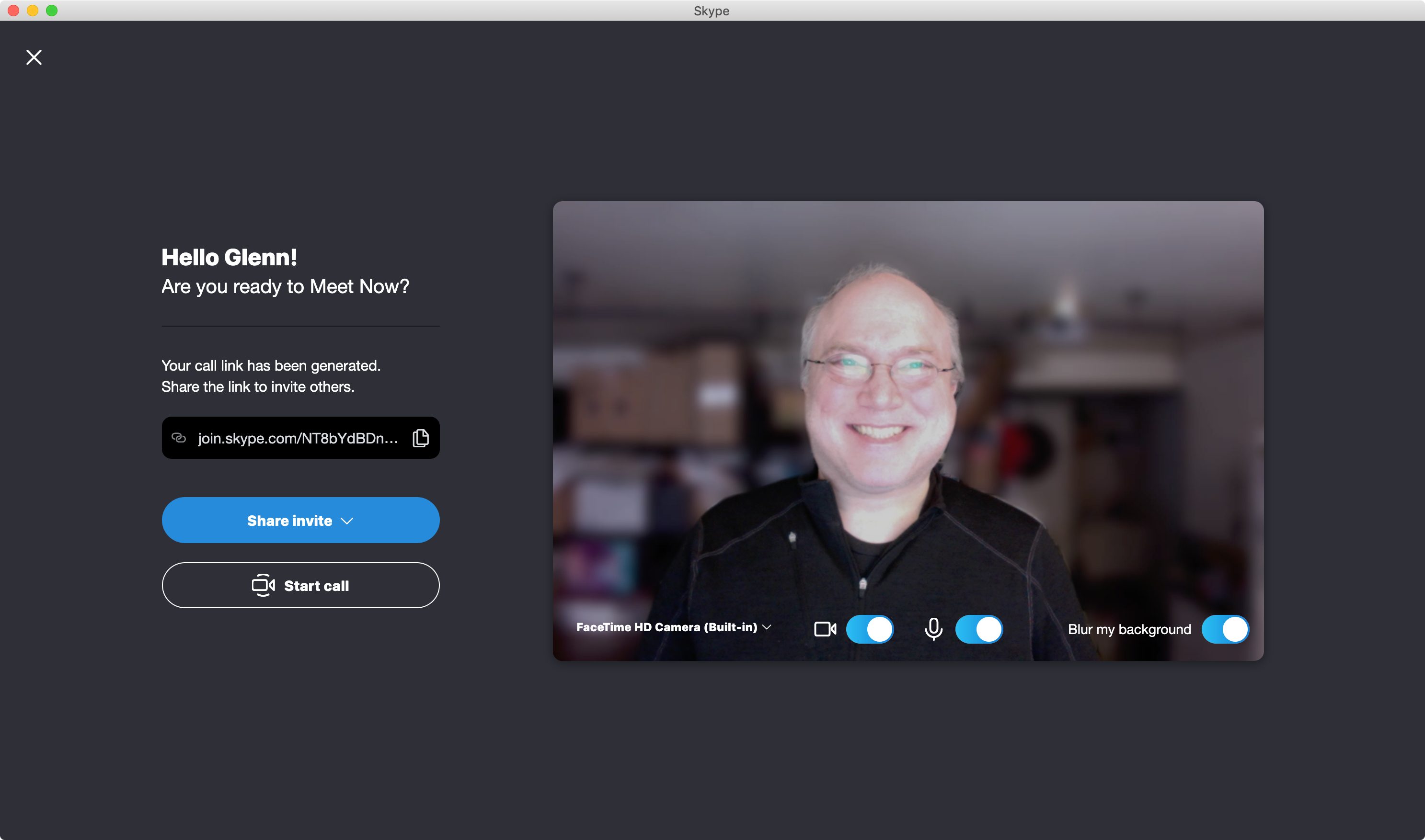

Skype biedt twee manieren om een groep uit te nodigen. Op 3 april 2020 voegde Microsoft Nu vergaderen toe. Klik op deze knop en kopieer de aangemaakte link, of klik op de Deel uitnodiging-knop voor meer opties. Je kunt de URL met mensen delen en op Gesprek starten klikken om met het gesprek te beginnen. Deelnemers hoeven dan geen Microsoft Live account te hebben.

Je kunt ook een groepsuitnodiging URL uit een chatsessie of actief gesprek aanmaken en die delen. Mensen die die URL ontvangen kunnen aan het gesprek deelnemen zonder allemaal als deelnemer toegevoegd te worden, en ook hebben ze dan geen Microsoft Live account nodig. Zodra iemand de URL heeft kun je ze niet permanent uit een gesprek verwijderen: ze kunnen opnieuw een gesprek in nadat ze er uitgeschopt zijn.

Tijdens onze testen verraste het ons dat Skype na Zoom de beste optie was voor een groepsvideogesprek, met de beste combinatie aan mogelijkheden voor het opzetten van een gesprek, delen en het organiseren van hoe je deelnemers ziet. Het is ook mogelijk om je achtergrond te vervagen. Er zijn ook nog wat andere handige extra's, zoals het delen van je scherm en, voor Engelse gesprekken, de mogelijkheid om een gesprek live te laten ondertitelen—en die mogelijkheid bleek verbazingwekkend accuraat.

Het nadeel van Skype is wel dat je een Microsoft Live account moet hebben voor gesprekken met bepaalde mensen. Maar dat kun je dus omzeilen door een link te delen.

De interface van Skype vinden we niet heel handig. We moesten vaak op vijf tot acht verschillende plekken kijken om de mogelijkheid te vinden die we zochten, of boven een icoon blijven hangen met de muisknop om meer mogelijkheden te zien. Slepen op de verkeerde plek heeft soms verrassende (vervelende) effecten. De videogesprekken zijn echter wel van een hoge kwaliteit, en het is ook krachtig in mogelijkheden.

Overzicht van Skype:

- Platforms: Alle belangrijke platforms plus Linux, Chrome en Edge browsers, en bepaalde consumentenhardware

- Maximum aantal deelnemers: 50

- Schermdeling: Ja

- Moderatiemogelijkheden: je kunt iemand uit een gesprek verwijderen, maar die kunnen terugkeren

- Extra's: Moji videoclips in tekstgesprekken, Engelse gesprekken realtime ondertitelen, delen van afbeeldingen

Zoom

In het begin van 2020 bleek Zoom de duidelijke winnaar voor grote groepen, in het bijzonder voor mensen die weinig tot geen ervaring hebben met videoconferenties via internet. De redenen zijn duidelijk: Zoom biedt veel krachtige mogelijkheden in de gratis versie, vereist niet dat mensen een Zoom account hebben en het downloaden van de app is zo eenvoudig als het maar kan.

In tegenstelling tot de voorgaande diensten, die zich richten op een-op-een verbindingen, is Zoom een professioneel gereedschap dat ook werkt in andere contexten. Je begint met het definiëren van een 'host', die het gesprek plant en aanmaakt, en het gesprek ook beheert tijdens de sessie.

Iedereen die deelneemt aan een Zoom 'meeting' moet een gratis app downloaden, die beschikbaar is voor alle belangrijke platforms. Zoom kan ook terugvallen op een browsercomponent voor de belangrijkste vijf browsers (Safari, Chrome, Firefox, Edge en Internet Explorer). Door gebruik te maken van web standaarden kan dat zonder plug-in, maar de video is van mindere kwaliteit en je hebt minder mogelijkheden.

Een sessie begint met een 'host' die het gesprek plant op de Zoom website of vanuit de Zoom app. Deze biedt ook de primaire audio, video en schermdeling mogelijkheden aan. Er zijn ook browser plug-ins beschikbaar evenals integratie met Slack en vergelijkbare software maar daarbij gaat het vooral om mogelijkheden voor het plannen van een 'meeting' waar je vervolgens door een enkele klik aan deel kunt nemen.

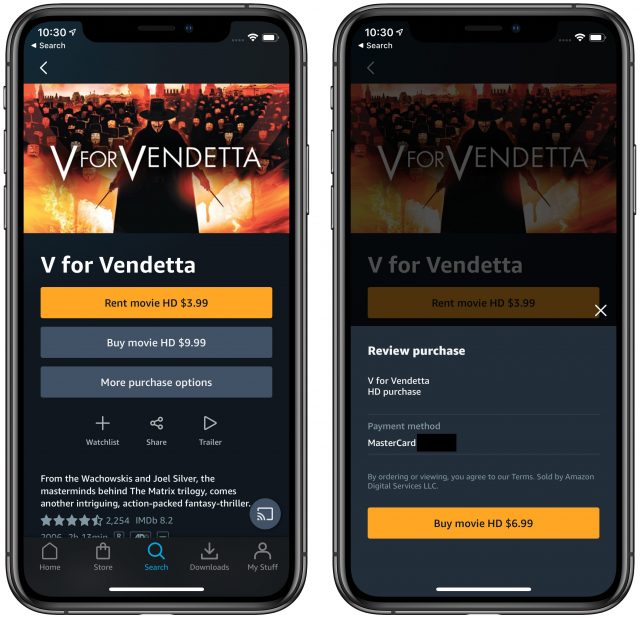

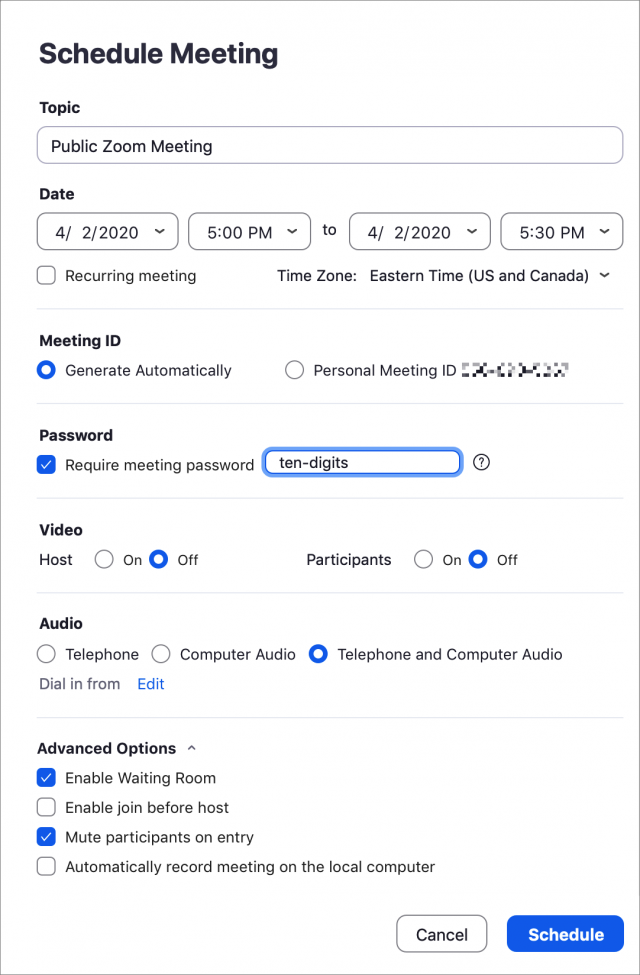

Zodra je een gratis Zoom account hebt aangemaakt kun je een meeting genereren. Zoom genereert dan een meeting ID en een wachtwoord, waarbij dat wachtwoord te veranderen is. Met ingang van 4 april 2020 is een wachtwoord noodzakelijk voor alle gratis meetings. De makkelijkste manier om informatie te delen over een meeting is via een URL. In zo'n URL zit een versleutelde versie van het wachtwoord; als je dat niet wil kun je dat aanpassen. Je kunt het ID van de meeting (en bijbehorend wachtwoord) ook in tekstberichten delen en mensen kunnen dit dan invoeren op de Zoom website of in de Zoom app. Op de pagina van de meeting biedt Zoom zelfs een link waarop je kunt klikken om de gegevens van de meeting te kopiëren zodat je het in een e-mail of uitnodiging kunt plakken.

Je kunt ook ter plekke een sessie aanmaken in de Zoom app door te klikken op Start Meeting. Je kunt dan op de info knop links bovenaan klikken om de gegevens over de sessie te zien die je naar anderen kunt sturen.

Je kunt ook op de ouderwetse manier (door een telefoonnummer te bellen) in een sessie komen, maar dat is soms beperkt voor gratis sessies omdat de tool nu zoveel gebruikt wordt.

Je hebt niet per sé een account nodig om aan een meeting deel te nemen. Dat kan door de host ingesteld worden.

Als een deelnemer een Zoom URL opent, geeft de website van het bedrijf een link om apps te downloaden en probeert het de app te starten als het al geïnstalleerd is. Als downloaden om wat voor reden dan ook een probleem is kun je ervoor kiezen om het alternatief in de browser te gebruiken.

Bij gratis sessies kunnen Zoom meetings maar maximaal 40 minuten duren (wat sommige mensen een voordeel vinden), hoewel je een opeenvolgende sessie precies aan kunt laten sluiten. Als je in het basisonderwijs werkt, biedt Zoom op dit moment een upgrade aan voor gratis accounts waarmee meetings tot 24 uur kunnen duren, het standaard maximum. Lees de blogpost van het bedrijf voor details hierover als dat voor jou nog niet geregeld is. Bij mij lijkt het erop dat Zoom ook een soort stil gebaar heeft gemaakt. Na 40 minuten zie je wellicht een bericht dat je meeting verlengd wordt of wordt de mogelijkheid geboden om een nieuwe sessie te starten met dezelfde randvoorwaarden.

Tot 100 mensen kunnen deelnemen aan een sessie. Met de standaard instellingen kan iedereen het scherm delen, hoewel een host dat kan beperken. Je kunt ook bij gratis sessies vanuit de app opnames maken.

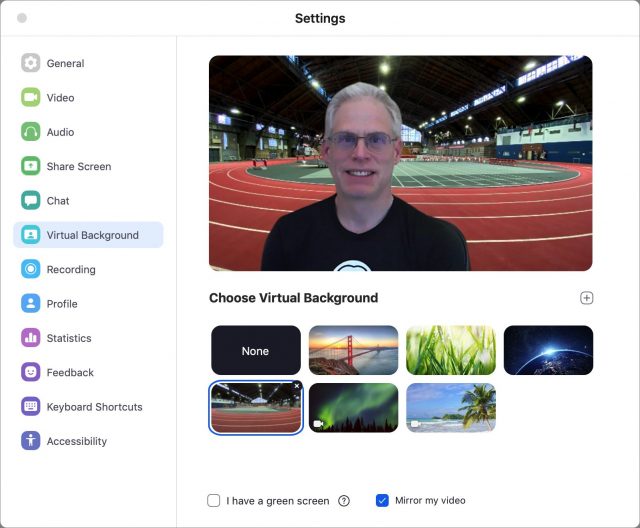

Het is niet verrassend dat Zoom niet de maffe mogelijkheden biedt die Apple bij FaceTime ingebouwd heeft maar de virtuele achtergrond van Zoom is enorm populair. Je kunt er een foto mee uploaden die achter je getoond wordt, waardoor de rotzooi in je kantoor of slaapkamer niet zichtbaar is. Open hiervoor de instellingen van Zoom en selecteer een foto of voeg er een toe. De resultaten zijn beter als je een contrasterend laken, deken of andere achtergrond achter je plaatst.

Omdat nu veel mensen gebruik maken van Zoom voor allerlei toepassingen, en dus ook URL's publiek gedeeld worden, hebben internet trolls besloten dat het leuk is om wat rotzooi te schoppen nu de wereld in brand staat. Die publieke URL's worden overal gedeeld en vervolgens worden meetings gebruikt om pornografie of discriminerende pamfletten te pushen.

Daar is gelukkig wel wat tegen te doen. Zoom heeft een blogpost geschreven met de instellingen die dit voorkomen en sinds 4 april 2020 zijn nu voor alle meetings voor de gratis accounts, betaalde accounts voor een enkele host, en bijgewerkte onderwijsaccounts wachtwoorden vereist.

Onder aan de streep is de gebruikerservaring zo goed, en het gratis model zo krachtig, dat het onze keuze is voor videoconferenties als je niet alle deelnemers kent—ondanks het feit dat je een account moet aanmaken en de deelnemers een app moeten downloaden (of wat moeite moeten doen voor een browsergebaseerde optie).

We moeten echter wel aandacht besteden aan de veiligheids- en privacy-issues bij het bedrijf. Dat begon allemaal in 2019 toen onthuld werd dat macOS gebruikers in principe bespioneerd konden worden (zie “Beveiligingslekken in Zoom en RingCentral geven toegang tot webcam,” 9 juli 2019).

Meer recent veroorzaakte het bedrijf de nodige opschudding doordat nog wat andere veiligheids- en privacy-issues bekend werden. De meeste daarvan zijn aangepakt in een serie van software-updates voor iOS, macOS en Windows, en aanpassingen in de standaard voorkeuren en op de servers. Op 1 april 2020 plaatste de CEO van Zoom een excuus. Daarnaast besloot het bedrijf om voorlopig geen nieuwe mogelijkheden te gaan bieden maar eerst te investeren in veiligheid, privacy en vertrouwen. Het beschreef daarbij hoe men advies van gebruikers, onafhankelijke expers en veiligheidsadviseurs zou inwinnen. Dit werd gevolgd door een aantal andere blog-berichten, excuses en uitleg over hoe Zoom de dienst versleutelt. Voor een complete lijst van problemen met Zoom en antwoorden daarop, zie “Alle Zoom beveiligings- en privacyproblemen die we nu kennen, en wat je kan doen om jezelf er tegen te beschermen” (3 april 2020).

Overzicht van Zoom:

- Platforms: ieder groot platform en populaire browser

- Maximum aantal deelnemers: 100 (gratis accounts), 200 en 300 bij de standaard betaalde accounts

- Schermdeling: Ja

- Moderatiemogelijkheden: Ja (uitgebreid)

- Extra's: Virtuele achtergronden, planning, reacties

Webex

Terzijde: Cisco Webex biedt nu opties die vergelijkbaar zijn met de gratis accounts bij Zoom, inclusief ondersteuning van meerdere platformen, meetings met een host, geen account vereiste en tot 100 deelnemers, hoewel je alleen opnames kunt maken met een aparte app. Webex heeft op dit moment bij gratis accounts geen beperking op de duur van de meeting.

Dit heeft Cisco gedaan als een manier om ondersteuning te geven bij de pandemie en er zijn geen uitspraken gedaan of dit zo blijft. Als je een onbeperkt aantal sessies wil en het niet belangrijk voor je is dat de software op termijn duurder kan worden heeft het zin naar WebEx te kijken. Gek genoeg duurt het wel een aantal dagen voordat Webex een account heeft aangemaakt nadat je je ingeschreven hebt.

Overweeg betaalde opties

Als de gratis diensten niet de mogelijkheden bieden die je nodig hebt, zijn er nog meer opties waarvoor jij, je bedrijf of je instituut misschien wel voor wil betalen. Dat hoeft niet om enorme bedragen te gaan en misschien heeft je werkgever al een abonnement waarvan je gebruik kunt maken. Dit zijn de belangrijkste opties:

- Google Meet: Voor bedrijven die gebruikmaken van de G Suite heeft Google Hangouts opgedeeld in Google Chat voor chatmogelijkheden in kanalen (of 'rooms', zoals Google het noemt) en Google Meet voor videoconferenties. G Suite kost $6, $12 of $25 per gebruiker per maand, met limieten van respectievelijk 100, 150 en 250 gelijktijdige gebruikers in een conferentie. Bij het duurste abonnement kun je ook opnames maken.

- Microsoft Teams: Teams is onderdeel van een Office 365 abonnement en is de online chatfunctie van de suite van Microsoft. Videoconferencing tot 250 deelnemers is onderdeel vanaf het $150 per jaar abonnement. Schermdeling is mogelijk, en je kunt ook uitzenden naar 10.000 mensen. Sessies kunnen opgenomen worden als je om kunt gaan met een imposante lijst acroniemen en productnamen. (Je ziet wellicht referenties naar Skype for Business, maar deze dienst wordt met ingang van 2021 uitgefaseerd voor bestaande gebruikers en nieuwe gebruikers worden niet toegelaten.)

- Slack: Slack is vooral bekend door de mogelijkheden voor kanaalgebaseerde chats en integraties met andere diensten, maar videoconferencing is ook mogelijk tot 15 gelijktijdige gebruikers voor betaalde abonnementen, die beginnen bij $8 per gebruiker per maand. Slack ondersteunt schermdeling en een primitieve vorm van online tekenen.

- Webex: Webex heeft een gratis abonnement (zoals hierboven opgemerkt) en is vooral bedoeld als een geïntegreerd zakelijk product. De host betaalt, voor deelnemers is het gratis. De abonnementen kosten $14,95, $19,95 en $29,95 per maand voor 50, 100 en 200 deelnemers per sessie, inclusief de opties om sessies op te nemen en notulen van een sessie te produceren. Sessies kunnen 24 uur duren, hoewel die limiet op dit moment ook geldt voor het gratis abonnement. Het duurste abonnement kun je alleen maar nemen als je op zijn minst 10 hosts hebt.

- Zoom: Zoom brengt ook de kosten voor de host in rekening bij de betaalde abonnementen. Voor $14,99 per maand kan een enkele host sessies aanmaken die tot 24 uur duren, een aangepaste ID maken en extra beheermogelijkheden krijgen. Betaalde abonnementen maken opnames in de cloud mogelijk en het delen van opnames, en er is een koppeling mogelijk met de Otter AI-gebaseerde transcriptiedienst zodat je transcripts per spreker kunt maken. Met $19,99 per maand (met een minimum van 10 hosts) heeft iedere host de mogelijkheid om 300 gelijktijdige deelnemers 'af te handelen' met nog wat extra mogelijkheden. Er zijn ook duurdere abonnementen en per abonnement kan je tegen betaling extra deelnemers toevoegen.

Top-down implementatie (broeken optioneel)

Het constante gebruik van videoconferencing op dit moment zal het gewoon maken en zal een invloed hebben op hoe de zaken- en onderwijswereld werkt. In het verleden was er altijd veel verzet om naar virtuele ontmoetingen over te gaan en daar was vaak ook reden toe. Die redenen worden nu echter het raam uit gegooid. Hoe beter je je deze tools eigen maakt en de juiste tools vindt voor je eigen werk, hoe meer het je zal opleveren, ook voor de toekomst.

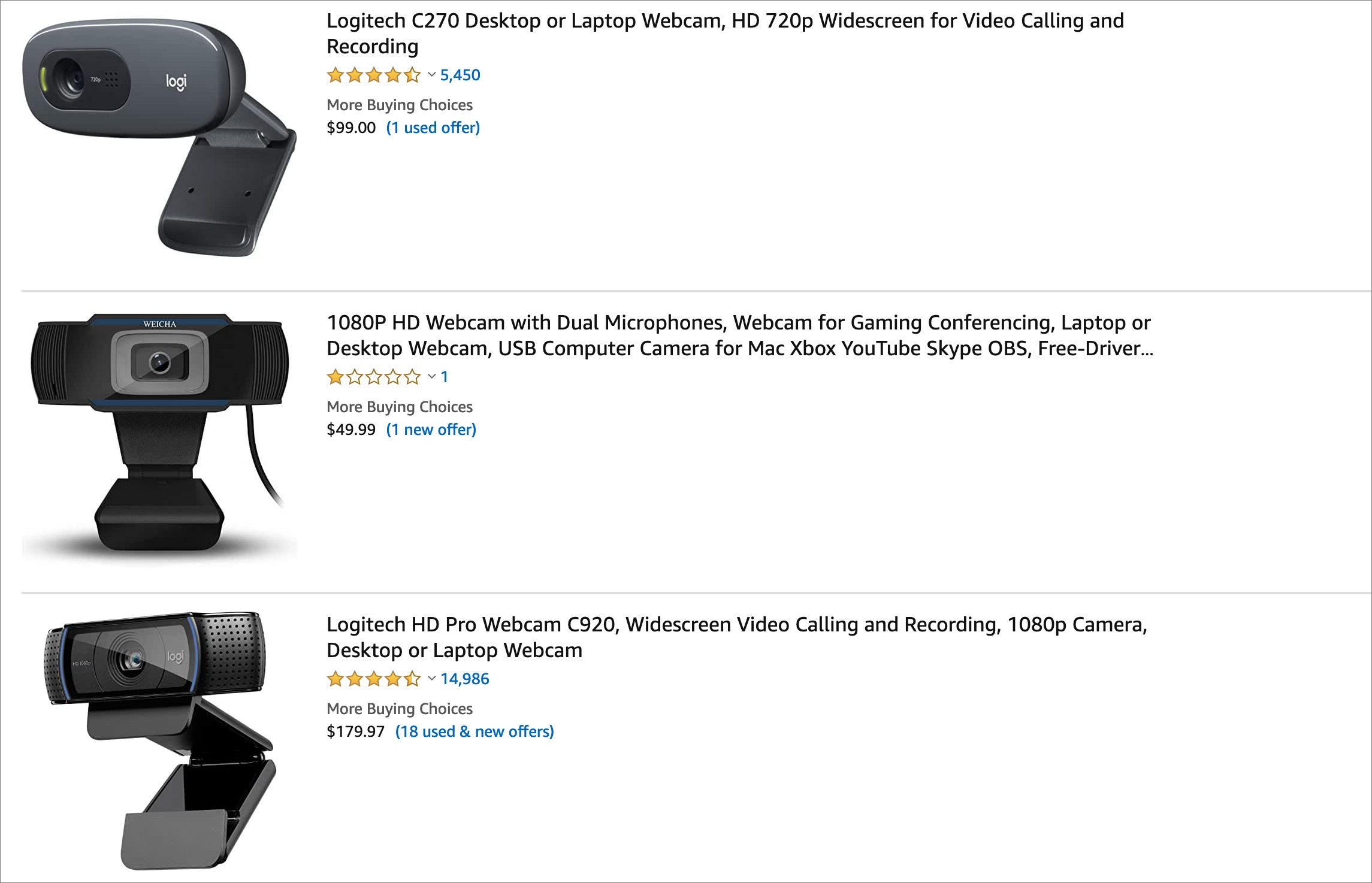

In een toekomstig artikel zal ik behandelen hoe je je werkruimte moet inrichten om aan videoconferencing te kunnen doen en suggesties doen hoe je bijvoorbeeld de belichting kunt verbeteren. Daarnaast zal ik tips geven om zelf beter op video over te komen en hoe je het meeste voldoening kunt halen uit je tijd - afhankelijk van de toepassing.

Ik schrijf een boek voor Take Control Books over Zoom en zou het op prijs stellen als je hieronder tips en commentaar zou kunnen delen. Ik moedig je ook aan om een gratis exemplaar van Take Control of Working from Home Temporarily te downloaden. Dit boek schreef ik om mensen te helpen met deze gedwongen en snelle verandering in hun leven. Ik deel onder andere een aantal tips over videoconferencing, van mij en van andere auteurs van Take Control boeken en van de redacteurs van TidBITS, en ook anderen delen hun ervaringen en tips.

Alle Zoom beveiligings- en privacyproblemen die we nu kennen, en wat je kan doen om jezelf er tegen te beschermen

[vertaling: HV, RAW, TK, JP, LmR, HV]

Van alle tech-bedrijven die profiteren van de massale overgang naar telewerken, veroorzaakt door deze wereldwijde epidemie, is Zoom wellicht de belangrijkste. Dit multiplatform-programma voor het houden van videovergaderingen was al niet bepaald onbekend: Zoom werd veel gebruikt door grote bedrijven, en werd vaak in één adem genoemd met Adobe Connect, Cisco Webex, GoToMeeting, Microsoft Teams, en Skype. Maar nu is "Zoomen" zelfs een werkwoord geworden, zowel bij kleine bedrijven en scholen, als bij particulieren die het gebruiken voor onderling contact.

Dat komt gedeeltelijk door de gratis versie van Zoom, waarbij je tot 100 deelnemers aan een videostream kunt toevoegen, en door de nadruk op dienstverlening waardoor een "vergadering" heel eenvoudig opgezet kan worden. Hieraan kunnen mensen deelnemen met louter een URL, via een simpele app op een willekeurig platform of via een alternatief in een browser. In “Opties voor videoconferencing in tijden van corona” (2 april 2020), liet ik alle belangrijke gratis mogelijkheden voor videovergaderen de revue passeren, en Zoom stak met kop en schouders boven de rest uit, niet alleen bij de gratis opties, maar ook in de categorie betaalde diensten.

Hoewel de aandelenkoersen flink zijn gedaald is de prijs van een aandeel Zoom verdubbeld - hoewel dat wellicht meer te maken heeft met enthousiasme voor de dienst dan met de werkelijke grootte van de markt voor betaald videovergaderen. Zoom liet op 1 april 2020 weten dat het dagelijks aantal vergaderaars tussen december 2019 en maart 2020 was gestegen van 10 naar 200 miljoen. Het feit dat Zoom een dergelijke groei (een factor 20) in zo'n korte periode kan behappen is indrukwekkend.

Maar in een verhaal over de successen van Zoom kan de lange lijst van problemen niet ontbreken. Elke keer als je het over Zoom hebt; overweegt om het aan te bevelen; nadenkt over de toekomst van het platform - dan denk je automatisch ook aan een groot aantal bedenkelijke keuzes die het bedrijf maakte op het gebied van programmeren, beveiliging, marketing en privacy.

Ik zal er geen doekjes om winden: Zoom neemt het niet zo nauw - met van alles en nog wat. Aanwijzingen hiervoor kwamen afgelopen jaar boven na een enorme misser, die zorgde dat macOS-gebruikers grote privacy-risico's liepen: hun videocamera kon geactiveerd worden door het bezoeken van een webpagina met een kwaadaardige koppeling. Het nieuws over inschattingsfouten en programmeerproblemen stapelde zich dit jaar op. Zoom mag dan een uitstekende technische basis hebben, met een prima gebruikerservaring, maar ze verdienen ook een flinke tik, wegens slordig en nalatig programmeerwerk.

Zoom heeft een aantal bedenkelijke keuzes gemaakt op het gebied van privacy - waarvan er een aantal al zijn aangepakt - door vooral als een marketingbedrijf naar voren te komen. Veel méér dan als bedrijf dat toch diensten levert aan privépersonen, wetenschappers en het bedrijfsleven, waarmee mensen persoonlijke, vertrouwelijke of geheime gesprekken voeren.

Vrijwel even verwerpelijk, naar mijn mening, is het feit dat Zoom niet bereid leek om hun fouten toe te geven, geen excuses wilde maken, en niet wenste aan te geven hoe ze de zaken dachten te verbeteren. In plaats daarvan werden problemen enerzijds in stilte verholpen, en anderzijds bleef men zich maar stug verdedigen.

Zoom zou voor de verklaringen die ze hebben afgegeven, en voor andere zaken, zelfs aangeklaagd kunnen worden. Op 30 maart 2020 werd er in Californië, gebaseerd op een betrekkelijk nieuwe wet op de gegevensbescherming, een class action-zaak aanhangig gemaakt die ging over het lekken van gegevens naar Facebook, iets dat ik verderop beschrijf. Op diezelfde datum stuurde de procureur-generaal van de staat New York een brief aan Zoom waarin, gezien hun recente verleden, gevraagd werd om gedetailleerde informatie te verstrekken over de manier waarop het bedrijf de beveiligingsrisico's wil aanpakken.

Ook TidBITS heeft Zoom benaderd met vragen over hun kijk op de beveiligings- en privacy-issues uit het verleden, maar het bedrijf heeft daar niet op gereageerd. Tijdens het schrijven van dit artikel, en in de daaropvolgende dagen, heeft Zoom wel publiekelijk gereageerd op nieuwe onthullingen van beveiligingsproblemen. In tegenstelling tot eerdere reacties bestond deze snelle respons uit een blog-bericht met daarin een excuus en een volledige uitleg. In een volgend bericht werden de plannen van het bedrijf met betrekking tot de verbetering van de programmatuur en van de beveiligings- en privacy-cultuur uit de doeken gedaan. Dat biedt hoop voor te toekomst. Een derde bericht ging met name over het onderzoek van een privacy-groep naar twijfelachtige keuzes van het bedrijf voor bepaalde versleutelingsalgoritmen, en over het omleiden van het verkeer van een aantal vergaderingen via China (ook voor niet-Chinese deelnemers). Deze snelle reacties, en een grotere mate van openheid staan in sterk contrast met de eerdere opstelling van het bedrijf.

In dit artikel zal ik de vele problemen met programmatuur, beveiliging en privacy van Zoom de revue laten passeren, alsmede de manier waarop het bedrijf deze zaken heeft opgepakt.

Na het lezen van dit artikel zou je kunnen overwegen om Zoom niet (meer) te gebruiken. Zelf zal ik er echter wel gebruik van blijven maken, veelal op een dagelijkse basis. Veel personen - wellicht tientallen miljoenen - moéten Zoom wel gebruiken voor school en werk. Aangezien niet-gebruiken voor deze mensen geen optie is, geef ik ook advies hoe je het programma voor maximale veiligheid kunt instellen.

Een mini macOS-webserver en automatische herinstallatie

Halverwege 2019 publiceerde beveiligingsonderzoeker Jonathan Leitschuh een uitgebreid rapport op Medium over beveiligingslekken en ongewenst gedrag van Zoom-programmatuur onder macOS:

- De Zoom-app installeerde een mini-webserver zonder dit expliciet aan gebruikers te melden.

- Deze webserver omzeilde een beveiligingsverbetering in Safari die juist tot doel had om gebruikers bewust op "Sta toe" te laten klikken, telkens als een URL met een programma-koppeling werd geladen, of als de webbrowser werd omgeleid naar een dergelijke URL. Nu werd niet meer om toestemming gevraagd; de omleiding werd afgevangen door de webserver van Zoom, en de Zoom-app werd opgestart.

- De mini-webserver van Zoom ontbeerde de meest basale beveiligingsfuncties, waardoor een kwaadwillende je naar een URL kon sturen, of binnen een webpagina een URL kon laden. Op die manier kon de webserver je geforceerd laten aansluiten bij een Zoom-vergadering, zonder enige vorm van toestemming. Hierdoor kon die kwaadwillende jouw audio horen en video zien. Deze aanval werkte alleen als je de standaardinstellingen zodanig had aangepast dat audio en video automatisch gestart werden bij het inchecken bij een vergadering, iets wat veel gebruikers doen.

- Als je de Zoom-app verwijderde bleef zijn webserver ongemoeid en actief. Als je vervolgens op een koppeling klikte om een Zoom-vergadering bij te wonen, werd de webserver stilletjes, en automatisch, opnieuw geïnstalleerd.

Leitschuh hield zich aan de principes van verantwoordelijke publicatie van beveiligingsinformatie en bracht Zoom op de hoogte. Het kostte vervolgens flink wat moeite om een reactie van het bedrijf te krijgen, en nog meer om ze in beweging te brengen. Hij gaf ze ergens gedurende deze pogingen een - in de industrie gebruikelijk - ultimatum van 90 dagen om te reageren, voordat hij zou publiceren. Zoom zegde uiteindelijk toe om wat wijzigingen te implementeren, maar was het niet eens met de ernst van de kwetsbaarheid.

Leitschuh publiceerde zijn bevindingen op 8 juli 2019. (Zie “Beveiligingslekken in Zoom en RingCentral geven toegang tot webcam,” 9 juli 2019.) Dit leidde tot een golf van protesten in de media, en van consumenten. Zoom bond in en besloot om de webserver geheel te verwijderen uit de installatie. De volgende dag nam Apple de ongebruikelijke stap om de webserver toe te voegen aan hun lijst van kwaadaardige programmatuur. Deze lijst wordt niet openlijk bekendgemaakt en wordt in macOS op de achtergrond verspreid. Dit had tot gevolg dat Zoom webservers verwijderd werden uit bestaande macOS installaties, wat hielp bij gebruikers die de Zoom-update gemist hadden.

De reactie van Zoom hierop was ongepast. Het bedrijf publiceerde een blogbericht (dat enkele malen aangepast werd) als respons op de ontwikkelingen in het PR-debakel. Zoom verontschuldigde zich nergens voor en viel de onderzoeker aan, die financieel voordeel zou hebben bij een bug-opsporingsprogramma waarbij bedrijven individuen betalen voor het melden van beveiligingslekken. De onderzoeker stelt dat Zoom hierbij de feiten verdraaide.

Wired publiceerde een bericht van Leitschuh dat CEO Eric Yuan van Zoom zijn spijt betuigd zou hebben: “Hij kwam binnen [in de chatroom], chatte met ons en maakte zijn verontschuldigingen en toonde berouw”. Wired rapporteerde in het verhaal geen officiële bevestiging van Zoom, en het bedrijf heeft nooit publiekelijk zijn verontschuldigingen aangeboden.

Wat moet je doen: Niets. Zoom heeft de ongewenste webserver verwijderd, en een beveiligingsupdate van Apple verwijdert hem automatisch voor Mac-gebruikers die hun Zoom app (nog) niet hebben geüpdated.

Er werd niet ingespeeld op de mogelijkheid om met herhaalde aanvallen niet-beveiligde vergaderingen op te zoeken

Een internetdienst veilig ontwerpen vereist dat je je verplaatst in de kwaadwillende denker: hoe kan je inbreken in het systeem en het aanvallen? Het komt maar al te vaak voor dat programmeurs en systeembeheerders zich daar onvoldoende van bewust zijn, of niet de ruimte krijgen om een oplossing te implementeren - ondanks alle blogberichten, witboeken, voordrachten, en boeken over hoe je met beveiliging om moet gaan.

Met een aantal ontwerp- en implementatiefouten trapte Zoom in twee van de oudst bekende valkuilen, waardoor ongewenste figuren ongehinderd konden aansluiten bij open vergaderingen - en dit is geen theoretisch gevaar, maar gebeurde daadwerkelijk. Elke Zoom-vergadering heeft een vergader-ID van 9 tot 11 tekens lang. (Daarnaast kun je een wachtwoord specificeren, iets dat Zoom inmiddels propageert. Standaard hebben alleen vergaderingen die door een bepaald type accounts worden opgezet standaard een wachtwoord. Zie hiervoor ook de tips aan het eind van dit artikel.)

Zoom's eerste valkuil was een te krappe adresdefinitie. Met andere woorden: een reeks van 9 tot 11 tekens als unieke vergader-ID voldoet niet, als je het afweegt tegen het grote aantal Zoom-vergaderingen dat plaatsvindt. Met 9 tekens heb je 900 miljoen mogelijkheden, en met 11 tekens 90 miljard, maar Zoom haalt makkelijk tientallen miljoenen unieke vergaderingen per dag. (En Zoom laat geen nullen aan het begin van de reeks toe, dus de identificaties beginnen altijd met een 1 t/m 9 - dat kost alweer 10% aan mogelijkheden). Daarmee zijn "botsingen" onvermijdelijk, en kan iemand eenvoudig vergader-ID's uitproberen om te zien of er eentje actief is. (Zoom creëert ook een vaste ID van 10 tekens voor elk account, die alleen voor betaalde accounts gewijzigd kan worden (maar ook het nieuwe ID bevat nooit meer dan 10 tekens).

Beveiligingsonderzoekers bij Check Point Research besloten om dit scenario te testen op kwetsbaarheden. Ze schreven een script dat willekeurige getallen genereert in het bereik dat Zoom gebruikt, en testten deze op de website van Zoom. Hun bevinding was dat 4% van de gegenereerde tekenreeksen overeenkwamen met actieve vergader-ID's!

Maar feitelijk zou een dergelijke test helemaal niet mogelijk moeten zijn - en dat is de tweede valkuil. Omdat Zoom geen limiet (via een begrenzer) heeft ingesteld op de server die ze gebruiken om een ID-verzoek om te zetten in een Zoom vergadering-URL worden ook grote aantallen pogingen verwerkt. Bovendien gaf de server zelfs een foutmelding bij gebruik van incorrecte identificaties. Zo konden de onderzoekers konden duizenden URL's naar de server van Zoom sturen, en eenvoudig vaststellen welke correct waren. Een kwaadwillende had op deze manier zonder enige moeite kunnen inbreken in actieve vergaderingen. (Begrenzers zijn zeker niet nieuw. Bijna 20 jaar geleden creëerde ik er een, gebaseerd op de destijds geldende adviezen, voor mijn eigen websites. Deze zorgt ervoor dat het onmogelijk is om in korte tijd grote aantallen verzoeken te versturen - ik gebruik hem nog steeds.)

Ook Check Point hield zich aan de publicatieregels zoals hierboven aangehaald, en publiceerde zijn bevindingen op 28 januari 2020; ze hadden deze bevindingen op 22 juli 2019 met Zoom gedeeld, luttele weken na de fouten van Zoom met de macOS-app. Daardoor was Zoom nu kennelijk wel ontvankelijk voor de waarschuwing van Check Point.

Als reactie blokkeert Zoom nu te grote aantallen verzoeken voor het omzetten van een vergader-ID's in een URL, en het programma antwoordt nu alleen met een Zoom-vergaderkoppeling. Er komt geen melding meer of een ID al dan niet geldig is. Hierdoor moet je handmatig, via een Zoom-app of browser, contact maken met de URL om vast te kunnen stellen of de ID naar een werkelijke vergadering leidt.

Op 2 april 2020 echter meldde Trent Lo van SecKC, een groep van individuen in Kansas City, Missouri, die samenkomen om over beveiliging te discussieëren, aan Brian Krebs van Krebs on Security het volgende: de kwetsbaarheid van de krappe identificatieruimte kan nog steeds misbruikt worden, namelijk met behulp van “war dialing”-methoden uit de dagen van analoge modems.

Daarvoor was het wel nodig om voor elk verzoek een ander IP-adres te gebruiken, om zo de begrenzer van Zoom om de tuin te leiden. Het programmaatje dat de groep ontwikkelde slaagde er in 14% van de gevallen in, om een actieve openbare vergadering te vinden. Krebs meldt dat de methode die door de SecKC groep gebruikt werd veel gevoelige informatie opleverde: "de datum en tijd van de vergadering; de naam van de organisator; en alle informatie die door de organisator beschikbaar is gesteld met betrekking tot de vergadering".

Uiteindelijk is de oplossing die Zoom zal moeten inzetten er één uit de jaren '90 van de vorige eeuw - en ook toen al volstrekt normaal: het implementeren van een veel grotere adresruimte. Bijvoorbeeld door ID's van tekenreeksen met cijfers én letters te gebruiken, en door langere rekenreeksen te gebruiken - een stuk of 20 zou moeten werken. Zo maak je de kans om een geldige ID voor een openbare vergadering te genereren onwaarschijnlijk klein.

Ondertussen heeft Zoom, we spreken 4 april 2020, de instellingen zodanig aangepast dat bij gratis accounts, geüpgradete onderwijsaccounts, en enkelvoudige licentie-accounts (één betalende gastheer) standaard om een wachtwoord gevraagd wordt. Deze instelling kan voor deze accounts niet worden gewijzigd. Daarnaast worden de meeste reeds aangekondigde vergaderingen met terugwerkende kracht voorzien van een wachtwoord.

Deze wijziging maakt “war dialing” feitelijk onmogelijk omdat je, zelfs met een geldige vergader-ID, niet kunt inbreken zonder het bijbehorende wachtwoord.

Wat moet je doen: Niets. Blijf wel op je hoede bij het delen van Zoom-URL's waar het wachtwoord in opgesloten zit, of bij het delen van een vergaderidentificatie samen met het bijbehorende wachtwoord. Dit advies zal ik aan het eind van dit artikel verder bespreken.

Datalekken in iOS via de Facebook Developer Kit

Op 26 maart 2020, meldde Motherboard dat onderzoek van de Zoom-app voor iOS aantoonde dat de app gebruikersinformatie doorstuurde naar Facebook, zelfs al had de desbetreffende gebruiker geen Facebook-account. Het privacybeleid van Zoom vermeldde deze vorm van gegevens delen niet (al had dat het niet minder erg gemaakt). Motherboard stelt het volgende:

De Zoom-app meldt Facebook dat een gebruiker de app opent, [en deelt] gegevens over het apparaat van deze gebruiker, zoals model, tijdzone en stad van waaruit hij of zij contact maakt, de telecomaanbieder die ze gebruiken, en een unieke advertentie-ID die door het apparaat gegenereerd wordt, en die door derden gebruikt kan worden om de gebruiker gerichte advertenties te sturen.

Gezien het feit dat dit datalek alleen in de iOS-versie van Zoom voorkwam, en niet in één van de andere cliënt-apps van het bedrijf, bestaat het vermoeden dat het eerder een slordige implementatie van Facebook-ondersteuning is, dan een bewuste schending van de privacy van de gebruiker. Hoe het ook zij, bewust of niet, het is zonder twijfel een schending van de privacy, en in sommige staten van de VS en in sommige landen zijn dergelijke schendingen strafbaar, en er staan boetes of andere sancties op.

Zoom reageerde in eerste instantie niet op Motherboard, dat verscheidene dagen voor publicatie van het artikel de details al doorgaf. Vervolgens, op 27 maart 2020, meldde Zoom aan Motherboard dat het sturen van analytische gegevens naar Facebook een fout was en claimde dat het Facebook's fout was ("we werden er recentelijk op gewezen dat de Facebook-SDK onnodige apparaatgegevens verzamelt"). Zoom bracht een update uit van hun iOS-app die de hele Facebook-SDK verwijderde, waardoor Zoom-gebruikers die wilden inloggen met hun Facebook-inloggegevens, nu de browser-routine moesten doorlopen die door andere apps en websites gebruikt wordt.

In tegenstelling tot voorgaande keren drukte Zoom ditmaal zijn spijt uit via een verklaring: "We verontschuldigen ons voor deze vergissing en blijven hard werken aan de bescherming van de gegevens van onze gebruikers."

Actie die jij moet ondernemen: Geen. Zoom heeft zijn software geüpdatet en de Facebook-verbinding verwijderd.

Zoom's privacybeleid is dat van een marketingbedrijf

Wat is Zoom? Je zou denken dat het een bedrijf is, dat gereedschap voor groepscommunicatie maakt dat grotendeels draait rond videoconferenties. Maar als je hun privacybeleid van vóór eind maart leest, zou je kunnen denken dat marketing de kern van hun werk is, en dat jij het product bent dat ze verkopen.

Met de toenemende aandacht voor Zoom richten de verdedigers van privacy- en consumentenbelangen zich op de algemene voorwaarden en de beloftes die het bedrijf maakt over het privé houden van de audio- en videosessies, tekstgesprekken en persoonlijke informatie van zijn gebruikers. Eind maart werd het bedrijf over de hele breedte aangevallen op zijn beleid. In de aanval waren: het illustere tijdschrift Consumer Reports, Doc Searls, Internet-denker en auteur van Cluetrain Manifesto en nog een aantal anderen.

De omgang met privacy-gevoelige gegevens door Zoom was voorheen extreem ruim. Zoals Consumer Reports opmerkte kon het bedrijf persoonlijke gegevens opslaan, verzamelen en delen met derden (waaronder adverteerders). Dat is niet geheel ongebruikelijk, behalve dat bij de persoonlijke gegevens ook videosessies, automatisch gegenereerde transcripten, de inhoud van gedeelde schrijfborden, geüploade documenten, chatberichten en -sessies, de namen van iedereen in een gesprek en de inhoud van gezamenlijke cloudopslag gerekend werden.

Oef. Een beetje veel! Na een stormvloed aan verslaggeving en opiniestukken over hun privacybeleid kwam Zoom op 29 maart 2020 met een dramatische ommezwaai. Het sluit nu expliciet alle inhoud (audio, video, chats, documenten, enzovoort) van Zoom-sessies uit, en maakt precies duidelijk hoe Zoom persoonlijk-identificeerbare informatie, zoals je e-mailadres, gebruikt.

Actie die jij moet ondernemen: Geen. De veranderingen bij Zoom zijn effectief met terugwerkende kracht, omdat het bedrijf stelt dat het nooit íets gebruikte, van alle gegevens waarvan het beleid zei dat het kon.

De Zoom-gastheer wist wanneer je aandacht verslapte

Dit was geen beveiligingslek per se, en het was ook geen echt privacy-probleem, maar het is het vermelden wel waard: Zoom had een optie waarmee de gastheer van een vergadering wist, wanneer je je aandacht voor meer dan 30 seconden op andere software dan de Zoom-app richtte.

Zoals Motherboard uitlegde, zette de instelling "aandacht volgen" een klein pictogram bij deelnemers in de lijst om aan te geven dat ze uit de app gegaan waren. Het idee was om de gastheer te laten weten dat mensen niet langer opletten, maar er zijn maar weinig videoconferenties waarin de deelnemers niet - om geldige redenen - naar andere apps gaan. En het volgen werkte wellicht ook niet foutloos bij Zoom-extensies in webbrowsers.

In sommige gevallen werken deelnemers in een vergadering met afspraken die toestaan dat er een beperkt en passend soort "aandacht volgen" is. Dit kan gelden voor werknemers in een werkbijeenkomst, of voor studenten die deelnemen aan een klas-sessie die door een leraar geleid wordt. In andere gevallen kan het ongewenst of ongepast zijn.

In elk geval heeft Zoom deze optie op 1 april 2020 verwijderd, als antwoord op de negatieve reacties.

Actie die jij moet ondernemen: Geen.

Misbruik van de macOS installatiescripts

Een paar dagen geleden berichtte een forumlid bij Hacker News over zijn bevinding dat het macOS-installatieprogramma van Zoom het normale stappenproces van een standaard installatieprogramma omzeilt. In een gemiddeld installatieproces - waarmee we allemaal vertrouwd zijn - kan je vragen krijgen over de schijf waarop je wilt installeren, of voor welke gebruikers een app beschikbaar moet zijn. Daarna wordt je gevraagd om met de eindgebruikers-licentieovereenkomst in te stemmen. Tenslotte klik je op "Installeer".

Op 29 maart 2020 berichtte "mrpippy” bij Hacker News dat hij gemerkt had dat de installatie al vrij vroeg gebeurde, tijdens dat deel dat het "preflight-proces" genoemd wordt. Dat is het stadium waarin een installatieprogramma kan controleren waar en hoe hij moet installeren, en deze fase vereist een reactie van de gebruiker om door te kunnen gaan. (Apple knipt het installatieproces in meerdere stappen. Ontwikkelaars kunnen scripts laten draaien bij elk van deze stappen.)

John Gruber van Daring Fireball schreef in Een overzicht van recente berichten, een uitgebreid artikel over de beveiliging en privacy van Zoom, het volgende:

Dit is duidelijk weer geen onoplettendheid of een eerlijke vergissing. Iedereen weet wat ‘preflight’ betekent. Het is een totale minachting voor juist en eerlijk handelen van de kant van Zoom. Je kunt zo op geen enkele manier controleren welke bestanden worden geïnstalleerd en op welke locatie, voordat hun installatieprogramma ze heeft geïnstalleerd.

Het is niet vergezocht om dit soort installatiegedrag te vergelijken met malware, ook al is het hier bewust de bedoeling van de gebruiker om software te installeren. Het is nog zo'n voorbeeld van hoe Zoom openbaarmaking vermijdt, en de bedoeling van de gebruiker omzeilt, zodat zijn software snel geïnstalleerd kan worden.

Op 31 maart 2020 reageerde de CEO van Zoom rechtstreeks op een technisch onderzoeker op Twitter, nadat deze zijn bevindingen bekend maakte: “We hebben het begrepen en we zullen blijven verbeteren.” Op 2 april 2020 bracht Zoom een geüpdatete versie uit die de normale installatiepraktijken volgt. De onderzoeker verklaarde bij The Verge, “Ik moet zeggen dat ik onder de indruk ben”.

Stappen vereist door jou: Geen. De volgende versie van Zoom die je installeert zal op de juiste manier gebruikmaken van het installatiesysteem van Apple.

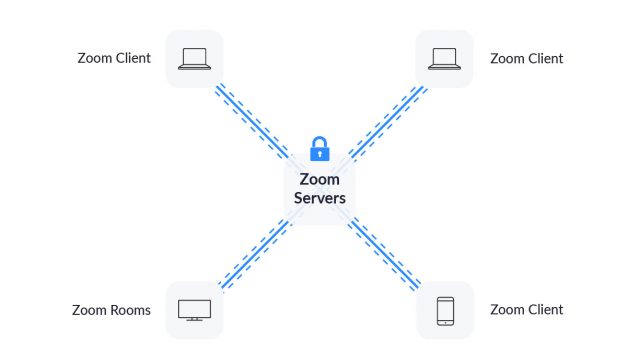

Verwarring over Zooms verklaring van end-to-end versleuteling

End-to-end versleuteling, soms afgekort tot E2E, is een van de krachtigste manieren om je privacy te beschermen. Voordat E2E algemeen werd gebruikt, werkte de meeste versleuteling met een client/server-techniek met digitale certificaten, zoals met HTTPS voor een beveiligde webkoppeling.

E2E-versleuteling beveiligt data op elk eindpunt (een apparaat of een stuk software). De eindpunten beschikken over codeersleutels die gewoonlijk lokaal worden gegenereerd. PGP, ontwikkeld in 1991, maakt versleutelde peer-to-peer communicatie mogelijk met publieke-sleutelcryptografie. Je PGP-software genereerde een sleutelpaar: één sleutel was publiek en kon worden gedeeld; de andere sleutel was persoonlijk, en deze moest je geheim houden. Berichten die met de publieke sleutel waren gecodeerd konden alleen met de privé-sleutel worden gedecodeerd. Publieke berichten konden aanvullend met de persoonlijke sleutel worden ondertekend, zodat een ontvanger kon controleren of het bericht niet was gewijzigd nadat het was aangemaakt.

Cryptografie met publieke sleutels groeide uiteindelijk uit tot de basis van beveiligde communicatie, zowel één-op-één als groepsgewijs. Met PGP moest je beginnen met uitzoeken hoe je de publieke sleutel van iemand anders kon vertrouwen. Door een gecentraliseerde publieke-sleutelinfrastructuur te creëren, lost een onderneming dat probleem op door zijn eigen root trust te verspreiden, een stukje globale validering, als een onderdeel van zijn software.

Skype was een pionier van deze techniek, met zijn apps die codeersleutels creëerden die alleen lokaal, bij de cliënt, werden bewaard. De onderneming zelf hoefde nooit te weten (en kon door het ontwerp van het systeem ook nooit weten) wat de sleutels waren. iMessage en FaceTime van Apple werken op dezelfde manier.

Met dit type E2E-versleuteling bezit de onderneming die voor de publieke-sleutelinfrastructuur zorgt (in dit geval Microsoft of Apple) geen enkele codeersleutel, maar omdat ze instaat voor de root trust, kan ze het systeem zodanig veranderen dat ze data kan onderscheppen of decoderen.

Je kan nog veel verder gaan met E2E-versleuteling door codeersleutels op eindpunten te genereren, waartoe ook de onderneming die instaat voor het centrale systeem nooit toegang kan hebben. Apple werkt met eindpunt sleutels die onder controle van het eindpunt staan, bijvoorbeeld in iCloud Sleutelhanger, bij bepaalde aspecten van details van gezichtsherkenning in Foto's, en bij HomeKit Secure Video. De communicatie-app Signal gebruikt dezelfde techniek voor zijn berichtensysteem.

Bij beide versies van E2E kan een aanvaller die niet in het bezit is van de eindpunt-codeersleutels, verzonden data wel onderscheppen, maar nooit decoderen. Het bedrijf kan ook nooit data doorgeven aan de overheid. Dit systeem is zeer goed bestand tegen aanvallen, is misschien zelfs ondoordringbaar, omdat de sleutels niet kunnen worden achterhaald.

Zoom heeft zichzelf in de markt gezet als een app met end-to-end versleuteling. Maar op 31 maart 2020 meldde The Intercept dat Zoom blijkbaar een eenvoudiger vorm van transportbeveiliging gebruikte waarbij verbindingen van meeting-eindpunten worden gecodeerd naar de centrale servers van Zoom; dat de data dáár wel wordt gedecodeerd (maar niet opgeslagen); dat data vervolgens weer wordt gecodeerd en naar andere deelnemers verstuurd als tekst, audio of video.

Een woordvoerder van Zoom leek dit te bevestigen door aan The Intercept te verklaren: “Op dit moment is het niet mogelijk om E2E-versleuteling voor Zoom-videomeetings te gebruiken”. En: “Met de term "End to End" in onze teksten verwijzen wij naar de verbinding, die wordt gecodeerd van Zoom-eindpunt naar Zoom-eindpunt.”

Echter, op 1 april 2020 publiceerde Zoom een verontschuldigende blogpost waarin CPO Oded Gal uitlegt, dat Zoom iets dichter bij de hierboven eerstgenoemde soort E2E-systeem zit (gecentraliseerd bedrijfsbeheer van sleutels), dan bij de tweede (alleen een eindpunt bezit coderingsleutels).

Zoom gebruikt blijkbaar wel end-to-end versleuteling tussen deelnemers die de eigen Zoom- en webapps gebruiken. De gegevens passeren de servers van Zoom zonder decodering en hercodering. Als de sessies echter verbonden worden met aanvullende diensten, gebruikt Zoom zogenaamde "connectoren", die onder bepaalde omstandigheden gegevens moeten ontcijferen. Als je bijvoorbeeld de optie voor het opnemen van een meeting naar de cloud van het bedrijf inschakelt, moeten de sessies kortstondig worden gedecodeerd binnen het cloud-systeem van Zoom. Zo moet een sessie ook worden ontcijferd om iemand te laten bellen naar een Zoom-vergadering vanaf een gewone telefoon, of wanneer je een Zoom-vergadering wilt streamen via een kabel.

Dit betekent dat Zoom - net als Microsoft (voor Skype) of Apple (voor iMessage/FaceTime) - in principe de mogelijkheid openhoudt om sessiedata te onderscheppen, om sessie-gegevens te bekijken, en om deze te laten zien aan partijen buiten een vergadering (en aan andere partijen dan de host). Zoom-CPO Gal schreef in de blogpost:

Zoom heeft geen mechanisme gebouwd om live-vergaderingen te ontcijferen voor onderschepping met een opsporingsdoel, noch hebben we technieken om onze medewerkers of anderen in te voegen in vergaderingen zonder dat dit zichtbaar is in de deelnemerslijst.