Vorige aflevering | Search TidBITS | TidBITS Homepage | Volgende aflevering

TidBITS#1040, 16 augustus 2010

- Beveiligings-update voor serieuze iOS-gevaren

- Worstel met je Lettertypen met "Take Control of Fonts in Snow Leopard"

- Wat te doen onder iOS als een wifi-netwerk-wachtwoord is veranderd

- Secured iOS Backups Reduce Security, but Not by Much

- Archief van oude TidBITS-afleveringen omgezet

- Vijf onontbeerlijke Safari-extensies

- Uitdagingen en voordelen: de beveiliging van Apples iOS

- TidBITS Volglijst: belangrijke software-updates, 16 augustus 2010

- ExtraBITS, 16 augustus 2010

De Nederlandse editie van TidBITS is een letterlijke vertaling van de oorspronkelijke Engelse versie. Daarom is het mogelijk dat een deel van de inhoud niet geldt in bepaalde landen buiten de VS.

Er is ook een iPhone-versie van TidBITS-NL op <http://nl.tidbits.com/TidBITS-nl-1040i.html>

En als je de volgende koppeling opneemt als bladwijzer in Safari op

je iPhone, iPad of iPod touch, heb je altijd de nieuwste aflevering:

<http://nl.tidbits.com/TidBITS-nl-i.html>

- LEZERS ZOALS JIJ! Steun TidBITS vandaag nog met een bijdrage!

<http://www.tidbits.com/about/support/contributors.html>

Onze speciale dank gaat deze week uit naar Ed Minot, Dave Harvey, Joel Smith,

William Ching en Florence Zeller voor hun genereuze steun!

- Fetch Softworks: Fetch 5.6 kent WebView, om makkelijk

bestanden te bekijken in een browser en web-adressen te kopieren

van Fetch. Ook Snelle weergave, droplet-snelkoppelingen en meer.

Download je gratis probeerversie! <http://fetchsoftworks.com/>

- WebCrossing Neighbors maakt private sociale netwerken.

Maak een compleet sociaal netwerk met een eigen gezicht voor je bedrijf

of groep. Op maat te maken, uitbreidbaar en uiterst aanpasbaar.

Volg vandaag nog de rondleiding <http://www.webcrossing.com/tour>

- BBEdit 9.5 van Bare Bones Software -- Een forse upgrade met

nieuwe Live Search-balk, verbeterde scriptmogelijkheden, ZIP-archief

weergave plus kernfunctionaliteit als Find en Multi-File Search,

tekstverwerken in browsers en tekstaanvulling. <http://barebones.com/>

- THE MISSING SYNC: neem hem mee! Met The Missing Sync

kan je makkelijk contacten, agenda's, notities en foto's en meer

synchroniseren van je Mac naar je BlackBerry, HTC, Treo, iPhone

en andere telefoons. <http://www.markspace.com/bits>

- Laat eens wat van je horen met MacSpeech Dictate! Koop het gloednieuwe

MacSpeech Dictate met spellingscontrole en zinsnedetraining. Spraakherkenning

die zo goed is dat zo'n beetje het enige dat het niet kan doen is in jouw plaats spreken.

Meer info op <http://tidbits.com/about/support/macspeech.html>

- CrashPlan voor een makkelijke, veilige back-up die overal werkt.

Back-up naar je eigen schijven, computers en onbeperkte on-line opslag.

Met onbeperkte on-line back-up, is dit een oplossing die je kan houden.

Stel je leven vandaag nog veilig! <http://crashplan.com/ref/tidbits.html>

- Productiever zijn met software van SmileOnMyMac: PDFpen om pdf's

te bewerken; TextExpander bespaart tijd en toetsaanslagen met typen;

Met DiscLabel ontwerp je cd/dvd-labels en -hoesjes. Gratis demo's, snel

en vriendelijke klantondersteuning. <http://www.smileonmymac.com/>

- Pear Note 2: complete, begrijpelijke aantekeningen op je Mac.

Getypte notities vermengd met opgenomen geluid, beeld en dia's om

aantekeningen te maken die begrijpelijk zijn als je ze nodig hebt.

Meer informatie op <http://www.usefulfruit.com/tb>!

- Met ChronoSync kan je synchroniseren en back-ups maken, ook om

van op te starten. Naar interne of externe harde schijven, andere Mac's,

pc's of andere netwerkvolumes op afstand die je op je Mac kan koppelen.

Meer informatie op <http://www.econtechnologies.com/tb.html>!

Dit nummer werd uit het Engels vertaald door:

- Olof Fredrikze

- Harry Maas

- Dirk Paul Flach

- Max Stern Hanf

- Paul van der Put

- Jos van den Berg

- Renate Wesselingh

- Thierry Kumps

Verder werkten mee:

- Coördinatie: Sander Lam

- Montage: Elmar Düren

- Eindredactie: Paul Bánsági

<./tidbits-nl/contact.html>

Beveiligings-update voor serieuze iOS-gevaren

Reparaties voor twee serieuze gaten in iOS zijn nu beschikbaar in de vorm van iOS 3.2.2 voor de iPad en iOS 4.0.2 voor 2008 en oudere modelen van de iPhone en iPod touch. Sluit je iOS-apparaat (of -apparatuur) aan op de computer met welke je met iTunes synchroniseert en gebruik iTunes om de update te downloaden en installeren.

Een fout zit hem in de TrueType-afhandeling in Apple's iOS PDF-weergavesoftware. Een PDF met lettertypen gemaakt op een speciale manier kan kwaadwillenden toestaan om het even welk code uit te voeren op een iOS-apparaat simpelweg door je een PDF-bestand te laten lezen. Deze fout is gekoppeld aan een tweede in IOSurface, een model voor het opslaan of vast houden van afbeeldingen in het geheugen. De IOSurface-fout staat het toe om de code uit te voeren op een manier dat het volledige systeem rechten heeft.

Op dat moment, kan een aanvaller toegaan op afstand inschakelen, al je data kopiëren of verwijderen, of achtergrond-monitoring of gesprek-interceptiesoftware installeren.

De fouten werden ontdekt als onderdeel van de eerste gekraakte iPhone 4 met iOS 4, waarvoor je alleen naar een bepaalde webpagina hoefde te gaan. De verandering van privileges maakt het de gekraakte software mogelijk Apple's bescherming om andere software dan het bedrijf toestond te installeren te kraken.

Apple brengt blijkbaar geen beveiligingen updates meer uit voor de iPhone 3.1-familie, wat spijtig is voor sommige iPhone 3G-gebruikers welke gedwongen werden om van iOS 4 terug te keren naar 3.1.3 door aanzienlijke prestatieproblemen waarvan Apple zei dat ze ze onderzoeken.

Zelfs al is iOS 4 een gratis update, zou Apple beveiligingsupdates beschikbaar moeten stellen voor een veel gebruikt OS. Verder, oorspronkelijke iPhone- en iPod-gebruikers worden waarschijnlijk ook blootgesteld aan deze fouten en kunnen niet opwaarderen naar iOS 4

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

Worstel met je Lettertypen met "Take Control of Fonts in Snow Leopard"

Het beheren van je lettertypen in Mac OS X lijkt maar al te vaak op het hoeden van katten (√°l die verschillende mappen met lettertypen) maar je kunt nu al je schreef- en schreefloze katjes in bedwang houden met onze nieuwe uitgave "Take Control of Fonts in Snow Leopard". Geschreven door Sharon Zardetto, beschrijft dit 225-pagina's tellende e-boek niet alleen alles wat je moet weten over lettertypen in Mac OS X 10.6 Snow Leopard en 10.5 Leopard maar gaat het ook in op meer specifieke situaties zoals bij het gebruik van Adobe CS4 en CS5, Microsoft Office 2004 en 2008, iLife en iWork

Belangrijke onderwerpen die behandeld worden:

Waar zitten je lettertypen en welke volgorde worden ze geladen en wat zou je daar aan moeten of kunnen doen.

De ins en outs over de verschillende manieren van het installeren van lettertypen.

Het gebruik van Lettertypecatalogus om je lettertypen te beheren, te controleren en te organiseren.

Maak gebruik van de grote hoeveelheid extra karakters in Unicode-lettertypen.

Het gebruik van Apples Tekensweergave- en Toetsenbordweergave-venster om speciale karakters te bekijken en in te voegen.

De eigenaardigheden van lettertypen van Microsoft Office 2004 en 2008 en welke lettertypen je er zeker in moet houden.

Organiseren van je lettertypen van Adobe CS2, CS3, CS4, en CS5 zodat ze beschikbaar zijn als je ze nodig hebt.

Het e-book kost $ 15 en is inclusief een coupon die 20% korting geeft op elke aankoop bij Ergonis Software, de makers van PopChar X en andere hulpprogramma's.

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

Wat te doen onder iOS als een wifi-netwerk-wachtwoord is veranderd

Wanneer je you verbinding maakt met een wifi-netwerk met een apparaat dat onder iOS-besturingssysteem draait (iPad, iPhone en iPod touch), slaat je apparaat dat wachtwoord op om het later weer te kunnen gebruiken. Klinkt logisch.

Maar wat gebeurt er als het WEP-, WPA- of WPA2-wachtwoord voor je wifi-netwerk is veranderd? Waarschijnlijk probeert je apparaat dan verbinding te maken en vertelt het je vervolgens dat dat niet lukt. Een iPhone of iPad met 3G zal dan terugvallen op het 3G data-netwerk en het enige waaraan je dat kunt zien is het 3G-statussymbool in de linkerbovenhoek van het scherm (waar normaal gesproken het wifi-statussymbool te zien is).

De oplossing is het apparaat vergeetachtig laten zijn; ik heb pas recent ontdenkt dat dit de oplossing is voor een aantal problemen waar ik de laatste tijd last van had.

Om het incorrecte wachtwoord te omzeilen moet je allereerst binnen bereik zijn van een wifi-netwerk waarvan het wachtwoord veranderd is en vervolgens de volgende stappen volgen:

In de Instellingen-app, tik op Algemeen > Netwerk > Network > Wi-Fi.

Tik op de blauwe pijl voor details rechts van de netwerknaam waarmee je verbinding wilt maken.

Als het wachtwoord opgeslagen is zul je bovenaan een knop "Dit netwerk vergeten" zien.

Tik hierop en bevestig je keuze.

Ga terug naar de lijst met wifi-netwerken en tik op de netwerknaam (ditmaal niet op de blauwe pijl).

iOS vraagt je het netwerkwachtwoord. Vul dit in om opnieuw verbinding te maken met het netwerk.

Een handige truc, maar Apple moet eigenlijk een update voor het iOS uitgeven waarmee de gebruiker meteen wordt gevraagd om een ander wachtwoord als het bestaande wachtwoord niet werkt.

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

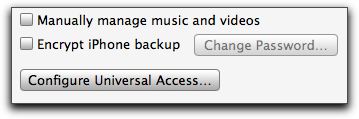

Beveiligde iOS back-ups zijn veiliger, maar niet veel veiliger

In eerste instantie dacht ik dat Elcomsoft een grote tekortkoming had ontdekt in de manier waarop iTunes het iOS gebruikt om een back-up te maken van de gegevens op je iPhone, iPad of iPod touch. Het Russische beveiligingsbedrijf maakt software die de kwaliteit van wachtwoorden test voor veel verschillende softwarepakketten en besturingssystemen. Dit doen ze door te proberen in de software in te breken; de software is ook te koop voor forensische doeleinden.

Elcomsoft biedt iPhone Password Breaker aan ($ 79 of $ 199, afhankelijk van de mogelijkheden) om het wachtwoord van een iTunes back-up van een iOS-apparaat te kraken. Versie 1.2 kan nu ook de inhoud van de sleutelhanger van een iOS-apparaat bekijken als het wachtwoord gekraakt is. De iOS-sleutelhanger lijkt erg op die van Mac OS X (en is misschien wel identiek) en slaat wachtwoorden voor je netwerk, e-mail en dergelijke op en wachtwoorden van andere bedrijven die het advies van Apple gevolgd hebben om de sleutelhanger te gebruiken.

Andrey Belenko van Elcomsoft heeft uitgelegd hoe deze nieuwe mogelijkheid tot stand kwam. Voor iOS 4 gebruikten iOS-apparaten met een hardware-encryptiesleutel altijd die sleutel om de sleutelhanger te versleutelen. Tot nu toe was het onmogelijk om die hardware-encryptiesleutel uit een apparaat te halen en is sterk genoeg om kraakpogingen te weerstaan. (Hardware-encryptie vind je in alle iOS-apparaten die sinds 2009 verschenen zijn: alle iPads, de iPhone 3GS en de iPhone 4 en derde-generatie iPod touch-modellen.)

De hardware-sleutel wordt in iOS 4 back-ups nog steeds gebruikt door iTunes, met een belangrijke uitzondering. Wanneer je iPhone back-up versleutelen inschakelt (of welk iOS-apparaat je op dat moment ook hebt aangesloten), schakelt iOS 4 over van de hardware-sleutel naar een sleutel die is afgeleid van het wachtwoord dat je voor je back-up gebruikt.

De reden hiervoor is, zo legt Belenko uit, dat iOS 4 vervolgens de overdracht van de sleutelhanger toestaat naar een apparaat dat je herstelt vanaf een back-up. Zo kun je, wanneer je je iPhone kwijt bent, hij gestolen of kapot is, of wanneer je een upgrade doet van de ene iPhone naar een andere, je laatste back-up op je nieuwe iPhone zetten. Voor iOS 4 bleven je wachtwoorden achter. (Elcomsoft biedt een uitgebreide FAQ aan over dit onderwerp.)

Gek: het versleutelen van je back-up maakt je gegevens feitelijk minder veilig. Het is echter geen veiligheidslek en Elcomsoft ziet het ook niet zo.

Om wachtwoorden uit je iPhone-sleutelhanger te halen moet een inbreker op de een of andere manier toegang tot je computer krijgen, fysiek of op afstand. Als dat gelukt is zou een programma geïnstalleerd kunnen worden dat je wachtwoorden ondervangt, en pas dan heeft de kwaadwillende alle sleutels in handen.

Belangrijk: als je een sterk wachtwoord hebt gebruikt zal het Elcomsoft-kraakprogramma niet kunnen helpen. Het is een methode van brute kracht en het bedrijf onderschat de moeilijkheidsgraad van het terugvinden van een wachtwoord niet. In de FAQ staat deze grappige conversatie:

(einde van een vraag): … alleen relatief korte en eenvoudige wachtwoorden kunnen worden teruggewonnen in een redelijke tijd.

Q: Wat bedoel je met "tijdrovend" en "redelijke termijn"?

A: Levenslang? Serieus, met een dergelijk goede bescherming kan het eeuwenlang duren om een lang wachtwoord te herstellen.

En Elcomsoft merkt verder op, "De iPhone back-up encryptie is goed genoeg. Nou, ze is bijna perfect naar onze maatstaven. Dat wil zeggen, het is echt veilig.".

Blijkbaar was Apple in staat om flexibiliteit toe te voegen zonder de beveiliging te compromitteren zolang je er voor zorgt om een redelijk lang en sterk wachtwoord aan te maken. Enige fout van Apple ? Niet de wachtwoord-assistent bijvoegen die wordt gebruikt in het Sleutelhanger-toegangsprogramma en op een paar andere plaatsen in Mac OS X om je te helpen bij het creëren van het beste wachtwoord voor je iOS back-ups.

(Dank aan TidBITS beveiligingsredacteur Rich Mogull voor zijn inbreng op dit artikel.)

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

Archief van oude TidBITS-afleveringen omgezet

Wij zijn al heel lang actief op internet waardoor soms wat pijnlijke situaties ontstaan als lezers gewend geraakt zijn aan een van onze diensten uit de negentiger jaren die in het huidige internet niet meer erg zinvol zijn.

Onlangs moesten twee van die diensten kritisch worden bekeken nadat de hardware van een ervan (een antiek geval bij onze oude ISP Northwest Nexus) persoonlijke aandacht nodig had om het archief ftp.tidbits.com weer online te brengen. De betreffende computer, een oude Pentium-PC die op Linux liep, moet om de paar jaar herstart of vertroeteld worden en hoewel dat een indrukwekkend record is in betrouwbaarheid, hebben we besloten dat het tijd was om hem met pensioen te sturen en de bestanden op onze eigen server te zetten.

De betreffende bestanden zijn setext-geformatteerde versies van onze wekelijkse afleveringen die sommige mensen nog willen hebben in hun verzameling. We bieden ook TidBITS aan in een HTML-editie via email en die statische HTML-bestanden gaan terug tot heel lang geleden voor als iemand ze zou willen raadplegen. De HTML-bestanden staan nog op onze oudere Xserve op Power-PC waaruit we ze ook geleidelijk gaan verwijderen.

We vermelden dit om duidelijk te maken dat we nu statische setext- en HTML-geformatteerde bestanden van onze wekelijkse afleveringen beschikbaar gaan maken vanuit een nieuwe lokatie van ons db.tidbits.com-apparaat. Wie ze zoekt kan ze vinden op:

Uit nostalgie hebben we ons oude TidBITS-logo op die afleveringen laten staan zodat het lijkt alsof je weer terug bent in de negentiger jaren toen je de archieven raadpleegde.

Het is niet onze eerste keus om oude afleveringen aan te bieden als statische bestanden. Het komt nu allemaal uit een database. Als je Vorige afleveringen bezoekt (waarvoor de links onderaan de "Weekly Issues" op de navigatiebalk staan), kan je een lijst vinden van oude nummers in omgekeerde tijdvolgorde met hun samenvattingen.

Als je een ervan aanklikt verschijnt het nummer met alle artikelen en hun samenvattingen; je kunt meteen de volledige tekst van elk artikel oproepen of direct doorgaan naar de pagina ervan. Omdat deze afleveringen geen statische tekstbestanden zijn maar dynamisch zijn opgebouwd, kan je doorklikken om de gesproken versie te horen, de afdrukversie te zien en commentaren erop te lezen als die er zijn.

Maar wie zou de statische setext- en HTML-versies van onze afleveringen willen zien? We hebben gehoord dat er mensen zijn die oudere afleveringen willen downloaden om ze off-line te kunnen lezen als de internetverbinding slecht is. En er zijn ook enkele programmeurs die tools hebben gemaakt voor persoonlijk gebruik die van deze formats gebruikmaken.

Ongetwijfeld zullen er ook andere redenen voor zijn en daarom houden we ze aan zo lang ze gemakkelijk te maken zijn; en ook omdat er daarnaast andere manieren zijn om TidBITS te lezen, via email, door je te abonneren op onze RSS-lijn, met de TidBITS Nieuws-app voor iPhone, of gewoon door te het lezen op Internet.

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

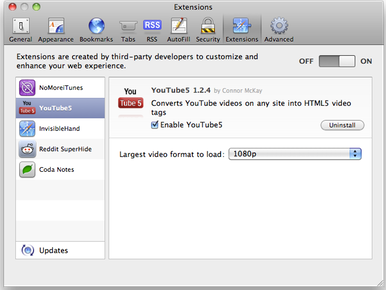

Vijf onontbeerlijke Safari-extensies

Browsers als Firefox, Chrome en zelfs Internet Explorer hebben al vanaf hun begin extra's en hulpprogramma's ondersteund. Safari, Apple's eigen browser, heeft niet minder dan zeven en een half jaar nodig gehad om extensies te toe te laten, wat uiteindelijk gebeurde met de onlangs geleverde Safari 5.

Apple heeft vorige maand een eigen map met Safari-extensies aangemaakt; daarvoor waren op Jonas Wisser's Safari Extensions-blog eenvoudig nieuwe extensies te vinden (beide sites zijn wat overweldigend). Er zijn al honderden Safari-extensies, er komen elke dag meer bij en het kan dus moeilijk zijn de naald in de hooiberg te vinden. Ik heb al enkele extensies ontdekt die mijn dagelijks gebruik van Internet sterk verbeteren, misschien helpen ze jou ook.

YouTube5 -- Connor McKay's YouTube5 is een van mijn favoriete Safari-extensies, maar beoordeel die extensie niet aan de hand van de website van de maker. Als je deze extensie activeert, neemt het aantal Flash-video's dat je op je browser te zien krijgt sterk af. De YouTube-video's, of ze nou op YouTube zelf staan of ergens anders, gebruiken dan geen Flash meer; in plaats daarvan roepen ze de HTML5-magie op wat veel minder van de processor vergt (en daarom minder stroom verbruikt) in je Mac.

De YouTube5-extensie bevat maar een enkele voorkeur: je kunt de grootste videoformat die beschikbaar is kiezen om te downloaden: 360p, 720p, of de volledige HD 1080p.

InvisibleHand -- Van deze extensie, gecreëerd door de gelijknamige koopsite, word ik heel gelukkig want het bespaart me veel geld. Voordat ik online koop ben ik altijd lang bezig om na te kijken of ik of ik echt wel het beste koopje heb vgevonden. Dat wil zeggen, tot nu toe.

ExtraBITS, 16 augustus 2010

Maar twee ExtraBITS voor je deze week, hartelijke gelukwensen aan de onnavolgbare Nitrozac en Snaggy voor de 10e verjaardag van hun strip Joy of Tech en een link naar een wetenschappelijke verhandeling, waaruit blijkt dat GSM-wachtwoorden kunnen worden gekraakt op basis van schermvlekken.

Joy of Tech Comic viert 10e verjaardag --Felicitaties voor Nitrozac en Snaggy voor 10 jaar van hun technologie-gerichte Joy of Tech-strip, waar we al langere tijd regelmatig stil bij gestaan hebben, wij allen hier bij TidBITS. Als je het niet zou lezen, mis je een van de belangrijkste bronnen van technologische humor, vaak met een wrange nadruk op de wereld van Apple.

Smartphones gevoelig voor Smudge Hacking (PDF) -- Wordt hier niet te paranoïde van, maar beveiligingsonderzoekers van de Universiteit van Pennsylvania hebben aangetoond dat grafische Android-wachtwoorden kunnen worden teruggehaald door het scherm te fotograferen van een smartphone en de vlekkige patronen te analyseren. Er is niet veel kans op dat deze aanval op grote schaal zal worden gebruikt, omdat het alleen toegepast kan worden als je bij het apparaat kan, of als hetzelfde wachtwoord elders wordt gebruikt en het scherm makkelijk schoongemaakt kan worden. Maar toch is het interessant waar beveiligingsproblemen precies gevonden kunnen worden.

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

Uitdagingen en voordelen: de beveiliging van Apples iOS

Een van de controversieelste debatten in de beveiligingswereld is al een hele poos die over de rol van marktaandeel. Zijn Macs veiliger omdat er minder gebruikers zijn, waardoor ze minder aantrekkelijk worden voor serieuze cybercriminelen? Hoewel het Mac-marktaandeel geleidelijk aan blijft stijgen, is er nog geen antwoord. Maar het is waarschijnlijker dat we het in onze zakken en niet op onze bureaus zullen vinden.

De iPhone is waarschijnlijk het populairste telefoonmodel op aarde. Voeg daar nog de andere iOS-apparaten, de iPad en iPod touch, aan toe en Apple is een van de machtigste makers van mobiele apparaten, met meer dan 100 miljoen verkochte apparaten tot nu toe. Omdat er veel meer mobiele telefoons dan computers op de wereld zijn, en dat verschil maar blijft toenemen, worden iOS-apparaten veel belangrijker in het grote beveiligingsplaatje dan Macs.

Zoals vermeld in dit CNET-artikel staat de iPhone (en daarmee ook de andere iOS-apparaten) al meer onder de kritische aandacht van de beveiliging-onderzoeksgemeenschap. Ik kan persoonlijk getuigen dat veel van mijn collega's in beveiligingsonderzoek interesse beginnen te krijgen in allerlei mobiele apparaten, maar vooral op iOS- en Android-toestellen. En als het aantal apps voor mobiel bankieren en winkelen telt als aanwijzing, dan worden deze apparaten nu regelmatig gebruikt voor belangrijke financiële transacties die verder gaan dan de enorme sms-rekeningen van tieners.

Smartphones veranderen het beveiligingstoneel -- Hoewel mobiele telefoons nooit de veiligste gadgets zijn geweest, bleven hun beveiligingsproblemen beperkt totdat smartphones veel gebruikt gingen worden. Het ergste waar je je zorgen over moest maken was dat iemand je telefoon kloonde en je rekening aandikte met buitenlandse gesprekken. Zelfs de vroege smartphones waren vrij beperkt door hun rammelende interface, vreselijke browsers, minimaal gebruik buiten het bedrijfsleven en gebrek aan consistentie. Maar de iPhone luidde een nieuw tijdperk in van populaire en uitbreidbare smartphones. De combinatie van populariteit en functionaliteit verandert het mobiele-telefoonlandschap op een aantal fundamentele manieren:

iOS-apparaten zijn gebaseerd op een besturingssysteem voor algemeen gebruik met meer mogelijkheden voor aanvallen dan meer gespecialiseerde telefoons.

iOS wordt gebruikt in drie belangrijke productlijnen. Hoewel de besturingssysteem versies niet geheel gelijklopen, zitten ze erg dicht bij elkaar, gebruiken ze dezelfde codebasis en zullen ze in de toekomst nog verder naar elkaar toegroeien.

Consumenten gebruiken hun mobiele telefoons in toenemende mate voor gevoelige transacties: mobiel bankieren, winkelen en vertrouwelijke communicatie. Slechteriken die toegang krijgen tot een apparaat hebben er veel meer bij te winnen dan vroeger, toen was het ergste dat ze konden doen het stelen van je contacten en bellen op jouw kosten.

E-mail en webbrowsen zijn de top-twee van wegen om persoonlijke computers aan te vallen, en ze zijn ook de twee populairste niet-telefoonfuncties op iOS-apparaten.

Het goeie nieuws is dat hoewel Apple nieuwe beveiligingsuitdagingen krijgt met hun mobiele apparaten, ze ook al een sterke beveiligingsfundering hebben gelegd met de potentie tot veel sterkere beveiliging dan we ooit zullen zien op computerplatforms voor algemeen gebruik zoals de Mac.

Omdat ik het liefst positief eindig, wilde ik beginnen met sommige van de beveiligingsuitdagingen en afsluiten met de mogelijke voordelen voor het bedrijf.

Apples uitdagingen voor mobiele beveiliging -- De belangrijkste problemen die Apple kan krijgen met de iPhone zitten niet in de hardware en zelfs niet in de software, maar in de interne processen en in hoe moeilijk het is om beveiliging in stand te houden op verschillende platformen (mobiel of niet) met een gemeenschappelijke codebasis.

Ten eerste is Apple altijd al niet de snelste geweest met het aanbieden van reparaties voor bekende zwakke plekken die gedicht werden in de open-broncomponenten die gebruikt worden in OS X. Zo was bijvoorbeeld een van de eerste gaten die gebruikt werden om jailbreaking mogelijk te maken een bekende fout in een gemeenschappelijke softwarebibliotheek die gebruikt werd voor het tonen van TIFF-afbeeldingen. Omdat deze zwakke plek wel allang op de andere platforms was gedicht, maar niet voor de iPhone, gaf het aanvallers een rechtstreekse routekaart tot in de iPhone. Hoewel Apple ermee weggekomen is met dit soort zwakke plekken in Mac OS X (waaronder fouten in de Apache-webserver, in bestandsdelen dat compatibel was met Samba voor Windows en in de MDNS-dienst die de basis van Bonjour vormt), betekent de toegenomen aandacht voor de iPhone dat de tijd tot het moment waarop een component wordt gerepareerd op andere platformen en gedurende welke een iOS-gebruiker kwetsbaar is, korter is geworden.

Ten tweede repareert Apple ook zijn eigen softwarefouten op verschillende snelheden voor verschillende platformen, waardoor de gebruikers aan meer risico's worden blootgesteld. Zo repareert Apple soms beveiligingsfouten voor de Mac-versie van Safari voordat ze dezelfde fouten in Mobile Safari repareren. iOS is een versie van OS X, en het is dus logisch dat sommige beveiligingsfouten op beide platformen voor zullen komen. Apple heeft zelfs de open-bronversie van de WebKit-code waarop Safari gebouwd is (en die zij beheren) gerepareerd voordat dezelfde reparaties werden uitgevoerd in Safari zelf.

Deze procesgerelateerde problemen zijn waarschijnlijk het grootste beveiligingsrisico voor iOS-toestellen. Telkens wanneer een kwetsbaarheid wordt opgelost op een ander platform (een open-sourcecomponent of een deel van de eigen software van Apple) kan het aanvallers een andere manier bieden om iOS-toestellen te hacken.

Apple staat nog voor verscheidene andere uitdagingen op het vlak van beveiliging. Aangezien jailbreaking steunt op het exploiteren van zwakke punten in de beveiliging, is de belangrijkste uitdaging wel dat telkens wanneer een nieuwe jailbreak wordt uitgebracht, dit ook aanvallers een nieuwe manier kan bieden om iOS-toestellen aan te vallen.

In sommige gevallen is dit niet zo een groot probleem, aangezien je om toestel te jailbreaken je ook fysiek aan het toestel moet kunnen. Maar zoals beschreven op de site jailbreakme.com, kunnen deze exploits soms al worden geactiveerd gewoon door naar een webpagina te gaan. Bekijk het zo: zelfs wanneer het voor cyberboeven de moeite niet loont om in te breken in een iOS-toestel, dan doen jailbreakers het wel. En zodra een jailbreak wordt uitgebracht, kunnen de slechten er een aanvalswapen van maken. (En ja, voor alle duidelijkheid, elke jailbreak is een beveiligingsexploit.)

Ten slotte mag de beveiliging in iOS dan wel veel beter zijn dan die in Mac OS X, maar er blijft toch nog altijd veel ruimte voor verbetering, vooral in het sandboxen van sommige native programma's van Apple, zoals Safari. Van alle beveiligingsrisico's in iOS zijn deze het gemakkelijkst voor Apple om aan te pakken.

Apple iOS-beveiligingsvoordelen -- Hoewel de beveiliging van iOS-toestellen kritischer wordt bekeken dan die van bijna om het even welk andere mobiel toestel (met als mogelijke uitzondering de BlackBerry van RIM, en Android van Google dat ongetwijfeld meer aandacht krijgt), bieden iOS-toestellen toch ook aanzienlijke beveiligingsvoordelen:

Geen enkel ander mobiel toestel is zo gemakkelijk te patchen en te updaten. Vóór de iPhone kon je de meeste mobieltjes alleen patchen wanneer je ze naar een winkel bracht en daar om een update smeekte, of het toestel zelf te hacken via een heel ingewikkeld proces waarbij je vaak illegaal operatorsoftware moest downloaden. Voor het eerst hebben we nu een populair, algemeen verkrijgbaar mobiel toestel dat even gemakkelijk te updaten is als andere software op je computer.

iOS-toestellen zijn moeilijk te hacken. Apple heeft de hardware en software gecombineerd om het platform af te sluiten op een manier die niet mogelijk is bij een computer voor algemeen gebruik zonder hierbij de gebruikerservaring ernstig in te perken. Sommige gebruikers mogen dan wel klagen over de strenge controle van Apple, maar dit biedt toch wel enkele heel belangrijke voordelen op het vlak van beveiliging. Zo dragen bijvoorbeeld alle applicaties een cryptografische handtekening met digitale certificaten voor de hardware van het toestel, waardoor je nog maar heel moeilijk kwaadaardige software kunt installeren. Oké, we hebben al exploits gezien die dit uit de weg gaan, maar dergelijke exploits maken vereist doorgaans behoorlijk wat kennis.

Het iOS is een gesloten systeem. Alle programma's worden door Apple goedgekeurd en verdeeld Apple, met uitzondering van ondernemingsspecifieke programma's die worden beheerd door interne IT-afdelingen en die maar beperkt worden verspreid. Het lijdt geen twijfel dat er na verloop van tijd kwaadaardige programma's hun weg vinden naar de App Store, maar Apple kan deze snel verwijderen wanneer ze geïdentificeerd zijn. Dit is al gebeurd op de open Android Marketplace, waar miljoenen gebruikers een kwaardaardig achtergrondprogramma hebben gedownload voordat het werd geïdentificeerd en verwijderd. We ruilen een open systeem en wat vrijheid in voor meer beveiliging (dit is iets waar ik me zorgen over maak in de maatschappij in het algemeen, maar voor een telefoon maakt het me niet uit… zo lang ze mijn gesprekken niet beluisteren).

Een groter marktaandeel en in de kijker lopen betekent dat Apple blootstaat aan een aanzienlijke openbare druk om het platform veilig te houden. Zoals Microsoft in de late jaren '90 heeft geleerd, staan problemen met de beveiliging gelijk aan een wezenlijk marktrisico wanneer je de grote branchespeler bent. Wanneer een klein antenneprobleem op de voorpagina van elke belangrijke krant verschijnt, dan is het duidelijk dat een groot beveiligingsprobleem veel grotere problemen voor Apple kan opleveren.

Beveiliging haalt de overhand voorlopig -- In de eindvergelijking van beveiligingsuitdagingen tegen voordelen, staan de iOS-toestellen van Apple sterk. De fundamentele beveiliging van het platform is goed ontworpen, zelfs al is er nog ruimte voor verbetering. Belangrijke exploits voor het platform schrijven vergt veel meer kennis dan om de Mac aan te vallen, zelfs al zijn de slechten meer gemotiveerd.

Er gaan wel stemmen op om het platform open te stellen voor extra beveiligingssoftware zoals antivirusprogramma's (meestal van antivirusfirma's), maar ik zie Apple liever alles onder strikte controle houden en te werken met een gesloten systeem, sneller uitbrengen van patches en meer sandboxen. De grootste mogelijkheden voor verbetering liggen in meer bewustzijn, snellere reactieprocessen, en een groter bewustzijn van de potentiële gevolgen van beveiligingsproblemen.

En zelfs als Apple het nu nog niet begrepen heeft, dan zullen ze het zeker begrijpen bij de eerste aanval op grote schaal.

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

TidBITS Volglijst: belangrijke software-updates, 16 augustus 2010

VMware Fusion 3.1.1 -- VMware Fusion, dat het mogelijk maakt Windows en andere besturingssystemen te draaien op je Mac met een Intel-processor is opgewaardeerd tot versie 3.1.1. Deze onderhoudsupdate ondersteunt nu VMware vSphere 4.1 als gast-besturingssysteem en maakt het mogelijk om ESX te draaien zonder extra hardware, hoewel deze eigenschap op het ogenblik nog als experimenteel vermeld staat en het bedrijf waarschuwt om het niet te gebruiken in een productie-omgeving. De update lost ook een aantal andere problemen op die zich voordeden met sommige iSight-camera's, het verwijdert een incorrecte melding van een schijffout nadat de host onverwacht gestopt is en het corrigeert een probleem waardoor geluidsopnames alleen met 44,1 kHz werkten. VMware Fusion vereist Ma OS X 10.4.11 of hoger en uiteraard een versie van Windows als je plannen hebt om dat besturingssysteem te installeren. De nieuwste versie is te downloaden vanuit VMware Fusion zelf of vanaf de VMware-website. ($ 79,95 nieuw, gratis upgrade, 434 MB)

Reacties - VMware Fusion 3.1.1

Things 1.3.5 -- Cultured Code heeft een serie van zes oplossingen voor zijn vlaggeschip, het taakmanagement-programma Things. De 1.3.5 update lost een aantal problemen op waardoor het programma crashte, waaronder een probleem bij het verplaatsen van een to-do in het Vandaag-venster. Andere verbeteringen zijn een oplossing voor het probleem dat iCal-kalenders niet zichtbaar zijn als je een alternatieve iCal-synchronisatie gebruikt, een probleem waarbij het dubbelklikken op een to-do een verkeerd scherm toonde in bepaalde vensters en een probleem met het her-sorteren van to-do's als ze op een kenmerk gefilterd worden. In de gedetailleerde uitgavenotities valt nog te lezen dat ook oplossingen zijn gevonden voor lokalisatie-eigenaardigheden, symbolen, zomertijd, projectlabels en een aantal interface-problemen ($ 49,95 nieuw, gratis upgrade, 8 MB)

Reacties - Things 1.3.5

Office 2004/2008 veiligheids-updates -- Microsoft heeft een trio veiligheidsupdates uitgebracht die een verschillende veiligheidsproblemen in in de Office pakketten oplost. De updates (Microsoft Office 2008 voor Mac 12.2.6 Update, Microsoft Office 2004 voor Mac 11.6.0 Update en de Open XML File Format Converter voor Mac 1.1.6) dichten een lek waardoor vijandige gecodeerde bestanden die in Excel of Word geopend worden de aanvaller toegang geven om code uit te voeren op je Mac. De Office 2008-update vernieuwt Microsoft Entourage's tijdzone-informatie en repareert een paar problemen die Excel onverwacht doet stoppen bij het opstarten, bij het sorteren van samengevoegde cellen of het bewerken van de celinhoud. Al deze updates zijn gratis en Microsoft beveelt Office-gebruikers aan om deze updates zo snel mogelijk uit te voeren. Let op dat deze updates niet onderbroken of gestopt mogen worden voor het proces is afgelopen omdat je hiermee met een niet meer werkende Office kan blijven zitten. (Mocht dit al gebeurd zijn, herinstalleer dan het Office pakket en draai de updates alsnog voordat je het verder gaat gebruiken).

Reacties - Office 2004/2008 Security Updates

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

ExtraBITS, 16 augustus 2010

Maar twee ExtraBITS voor je deze week, hartelijke gelukwensen aan de onnavolgbare Nitrozac en Snaggy voor de 10e verjaardag van hun strip Joy of Tech en een link naar een wetenschappelijke verhandeling, waaruit blijkt dat GSM-wachtwoorden kunnen worden gekraakt op basis van schermvlekken.

Joy of Tech Comic viert 10e verjaardag --Felicitaties voor Nitrozac en Snaggy voor 10 jaar van hun technologie-gerichte Joy of Tech-strip, waar we al langere tijd regelmatig stil bij gestaan hebben, wij allen hier bij TidBITS. Als je het niet zou lezen, mis je een van de belangrijkste bronnen van technologische humor, vaak met een wrange nadruk op de wereld van Apple.

Smartphones gevoelig voor Smudge Hacking (PDF) -- Wordt hier niet te paranoïde van, maar beveiligingsonderzoekers van de Universiteit van Pennsylvania hebben aangetoond dat grafische Android-wachtwoorden kunnen worden teruggehaald door het scherm te fotograferen van een smartphone en de vlekkige patronen te analyseren. Er is niet veel kans op dat deze aanval op grote schaal zal worden gebruikt, omdat het alleen toegepast kan worden als je bij het apparaat kan, of als hetzelfde wachtwoord elders wordt gebruikt en het scherm makkelijk schoongemaakt kan worden. Maar toch is het interessant waar beveiligingsproblemen precies gevonden kunnen worden.

Lees reacties op dit artikel of plaats er een | Tweet dit artikel

- Doorzoek alle artikelen in het TidBITS tekstarchief.

- Voor algemene informatie, bezoek de TidBITS website.

- Neem met ons contact op via <[email protected]>.

- Abonneren/opzeggen, via de TidBITS abonnementenpagina.

- Voor hulp met je account, zie TidBITS Account Help.

Vorige aflevering | Search TidBITS | TidBITS Homepage | Volgende aflevering